OPENVAS – Por donde empezar

Para este post vamos a descargar la ISO y ver su instalación. La última versión actualmente es la 6.0.10, podéis descargarla en:

https://files.greenbone.net/download/VM/gsm-ce-6.0.10.iso

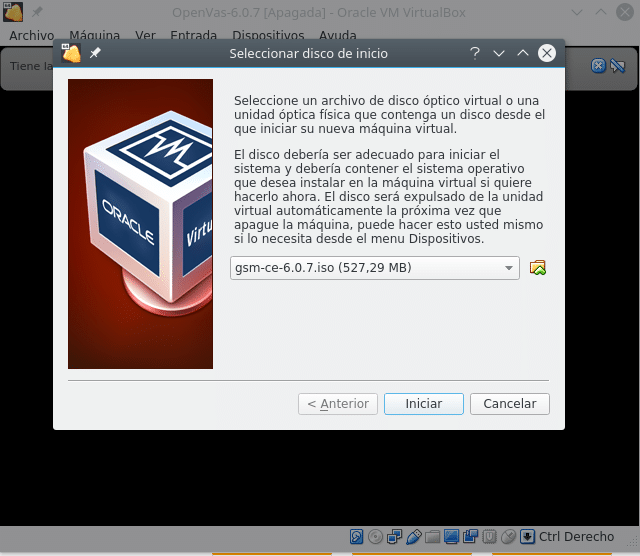

Una vez descargada la ISO creamos nuestra máquina virtual en el hypervisor que más nos guste, donde mínimo le pondría 2 vcp, 4 GB RAM y 18GB HD que es lo recomendado y arrancamos desde la ISO. Dependiendo del hypervisor echar un vistazo en:

https://docs.greenbone.net/

En el caso de VirtualBox nos indica que desactivemos audio, floppy y usb, por lo tanto una vez creada la máquina editamos su configuración y en Sistema desactivamos el floppy, en Audio desactivamos el audio y en USB el USB. Para la instalación es necesario que la máquina disponga de internet. Realizado esto arrancamos la máquina desde la ISO.

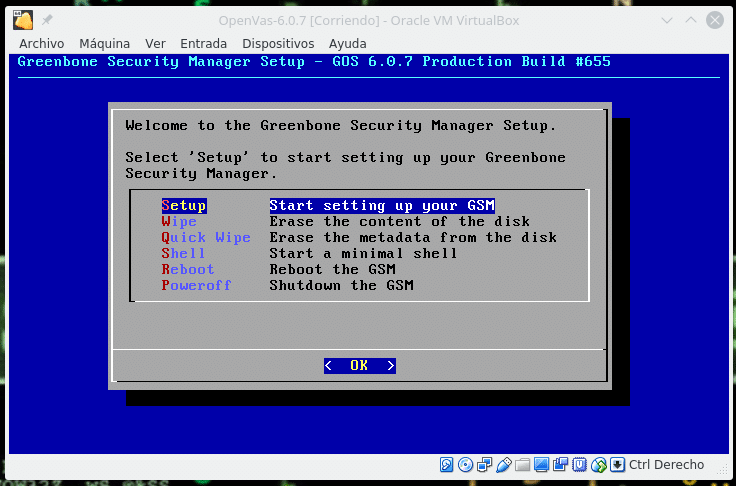

Una vez seleccionado y arrancada la máquina nos encontramos con el siguiente menu

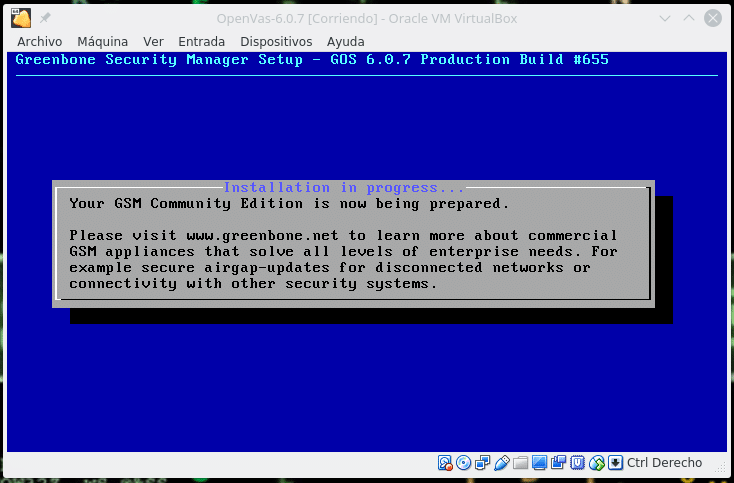

Como vamos a instalarla, seleccionamos Setup y nos indicará que el disco será formateado y se borraran todos los datos, le indicamos que si y continuamos. Durante la instalación veremos la siguiente pantalla.

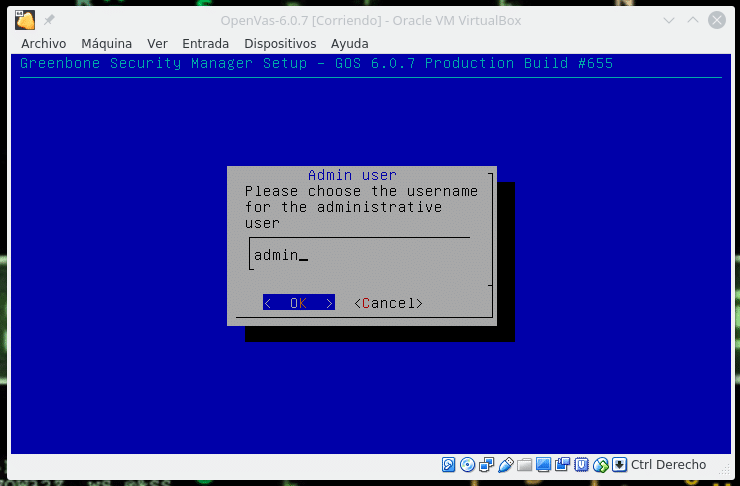

Hasta que nos pida usuario administrador

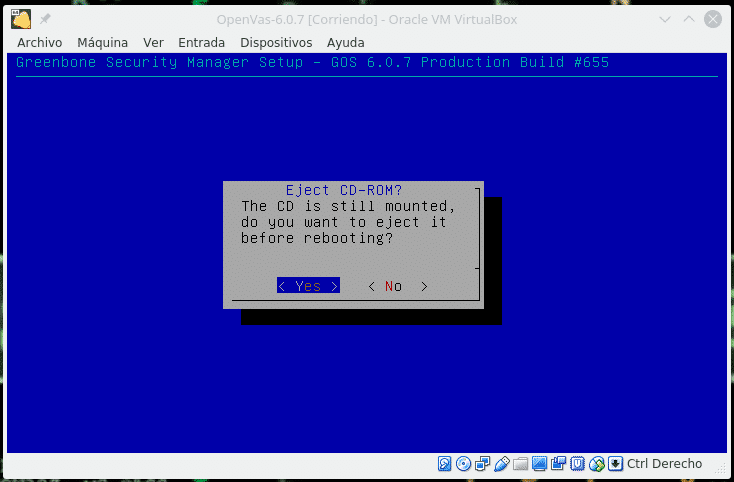

Y a continuación el password, lo escribimos y continuamos, pidiendo ya reiniciar, reiniciamos sin la ISO, seleccionando yes en la siguiente pantalla.

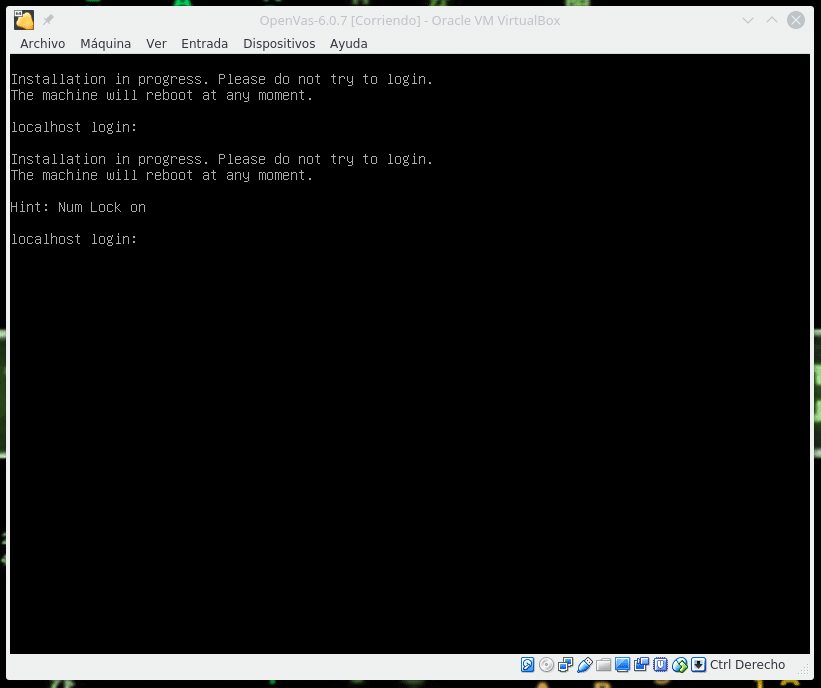

Una vez reiniciado nos indicará que sigue instalando y que no pruebes a loguearte, por lo tanto esperamos hasta que se vuelva a reiniciar, es importante que la máquina virtual tenga internet.

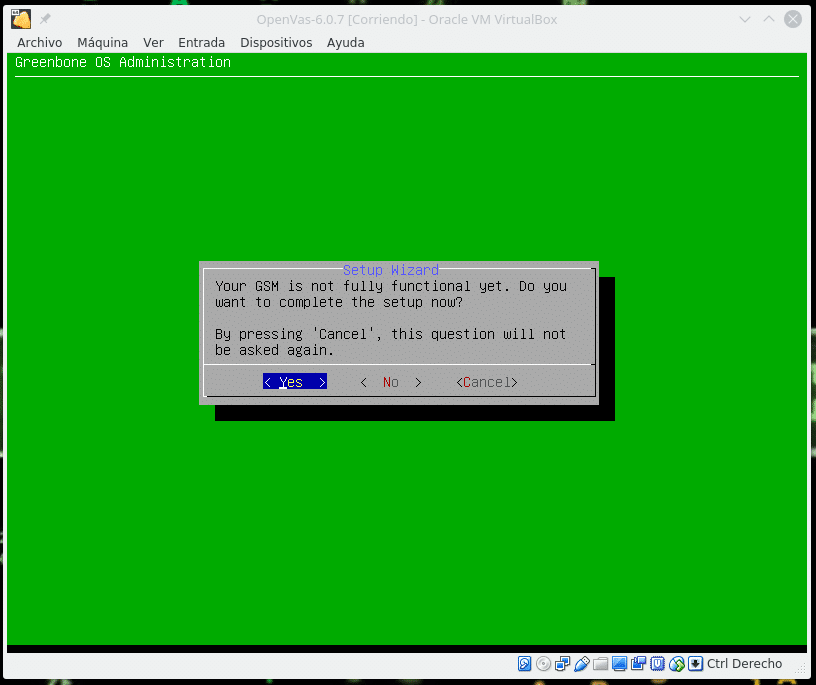

Tras unos minutos se reiniciara y nos logueamos primero por shell apareciendo la siguiente pantalla.

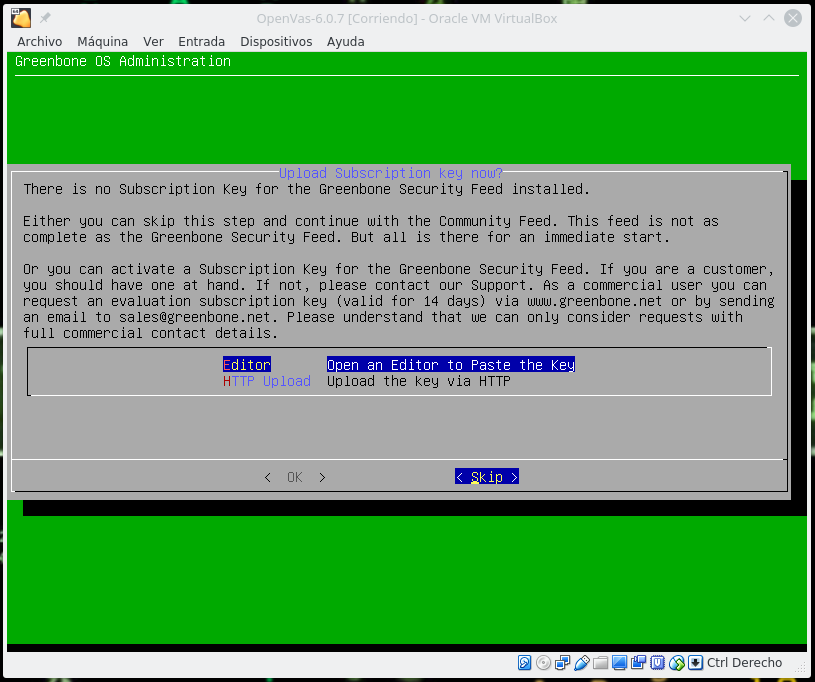

Presionamos yes y nos pedirá que si queremos crear un administrador web global, le indicamos que Yes, escribimos el user y pass y la siguiente pantalla será subir una suscripción, en nuestro caso este paso lo saltaremos para utilizar solo la version CE.

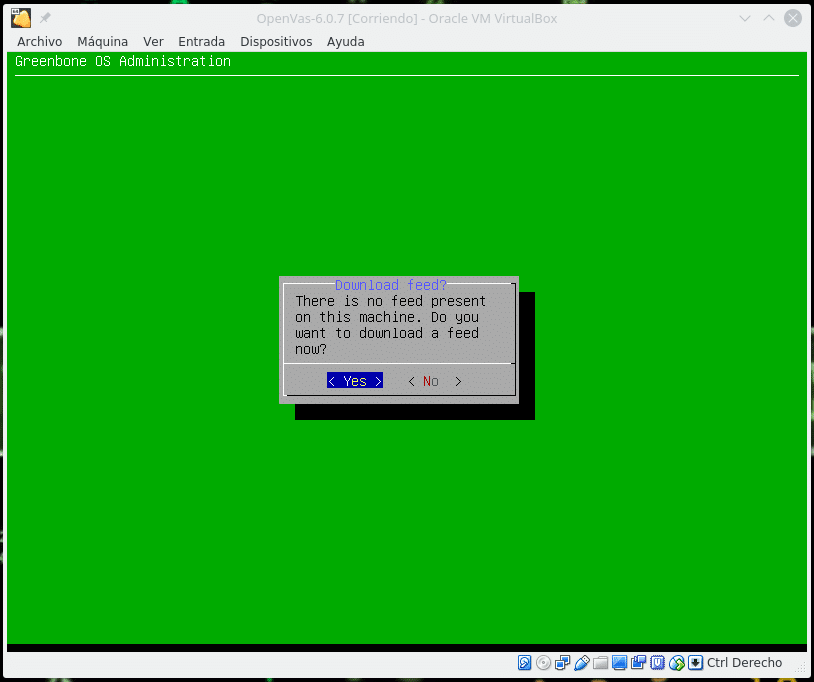

En el siguiente paso nos preguntara si nos queremos descargar los feed, obviamente le indicamos que Yes para alimentar la base de datos de vulnerabilidades de Openvas.

Este proceso necesita descargar bastantes datos por lo tanto será lento, si os diera algún problema, en el menu que os aparecerá ir a Setup/Feed/GreenBoneServer/Syncport cambiáis el 24 por el 443

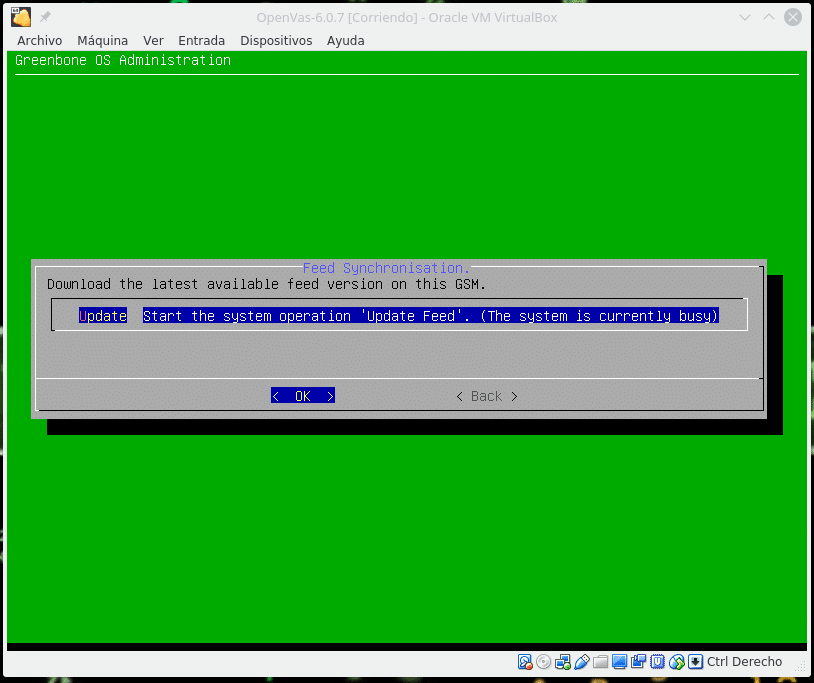

Volvemos al menu principal y en Maintenance/Feed podremos ver

Donde podemos observar que está actualmente ocupado porque está actualizando, nos tomamos un cafe y volvemos en un rato para ver que ha terminado. Siempre antes de cualquier prueba que se vaya a realizar a posteriori en el tiempo lanzar una actualización de los feed.

Una vez realizado este proceso accedemos por web a la dirección de vuestra máquina con https, ingresamos user y pass y nos encontraremos con el Dashboard

Explicar todo en un solo post es algo complicado por lo tanto os explicaremos algo básico como escanear un hosts e interpretar los datos. En este enlace podréis encontrar la documentación completa y cualquier duda encantado de ayudaros

https://docs.greenbone.net

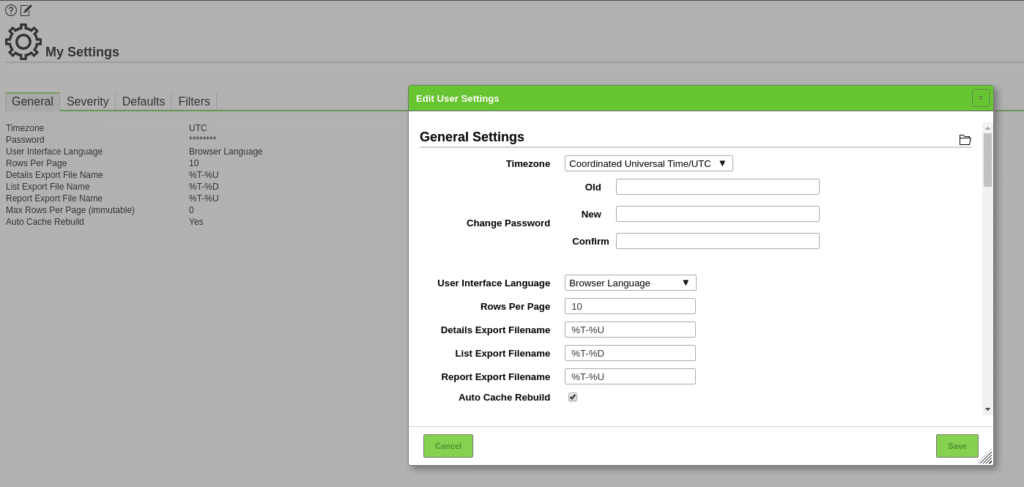

Lo primero hacemos click en el icono de usuario arriba a la derecha para establecer el horario de nuestro server y en General ajustamos los parámetros

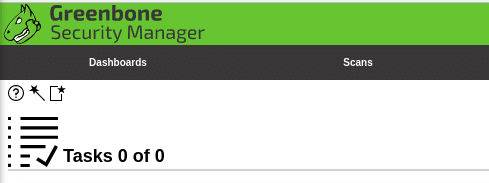

Vamos a realizar un primer escaneo de un host con valores por defecto de nuestro Openvas, en el menu Scans hacemos click en tareas

Donde tenemos la ayuda, la varita mágica (wizard) y la opción de añadir una tarea nueva.

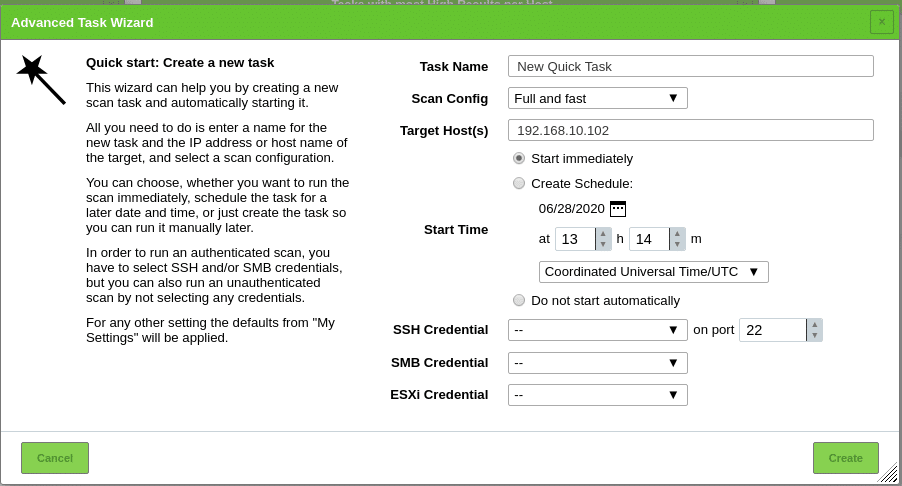

En este caso vamos hacer click en Advanced Task Wizard

Le ponemos un nombre, elegimos el tipo de scan, los target, si lo queremos programar y si queremos hacerlo con credenciales de la máquina para que sea más completo.

Aquí indicar que es posible que os dé un fallo si lo programáis para el mismo día o aunque hayáis seleccionado start immediately, en el calendario, seleccionar una fecha posterior y ya os dejará crearla y empezará la tarea.

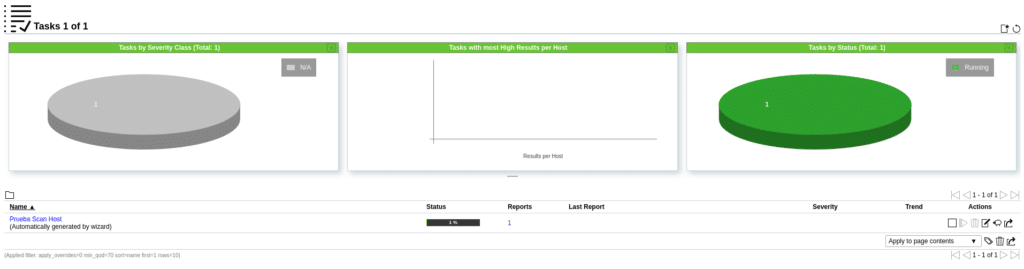

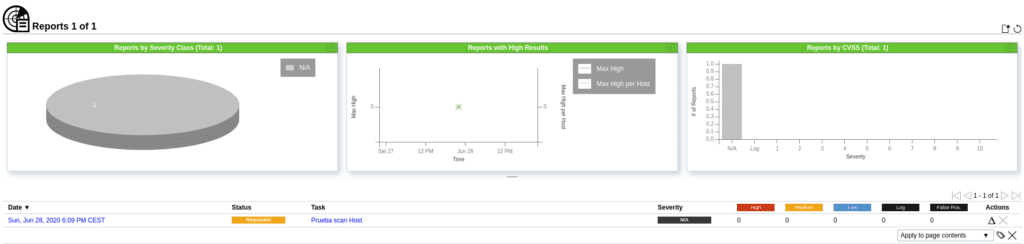

Si hacemos click en Reports donde pone 1 veremos el proceso y lo que va encontrando en función del tipo de vulnerabilidad.

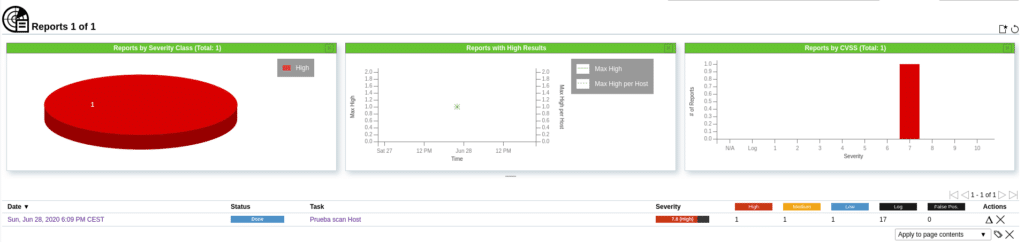

Una vez terminado el escaneo, podremos observar las vulnerabilidades encontradas y una media del riesgo de dicho host en Severity, en este caso 7.8

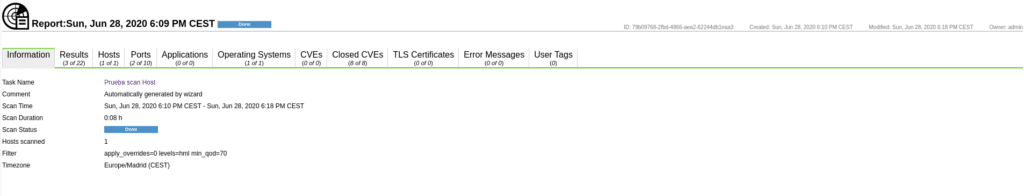

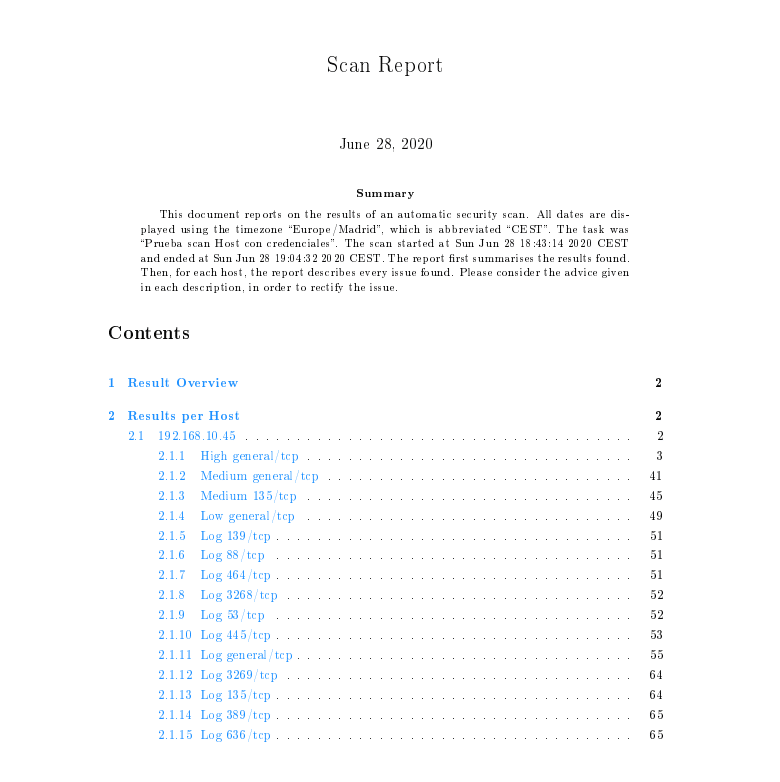

Si hacemos click en el reporte obtendremos el detalle ordenado de la siguiente manera.

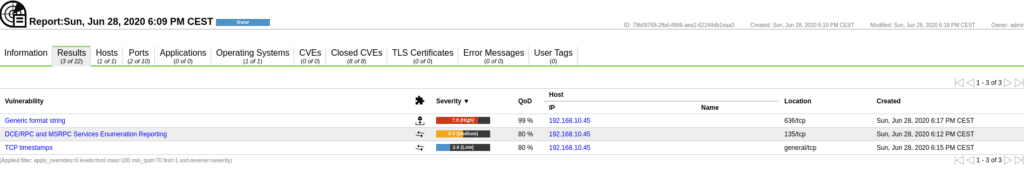

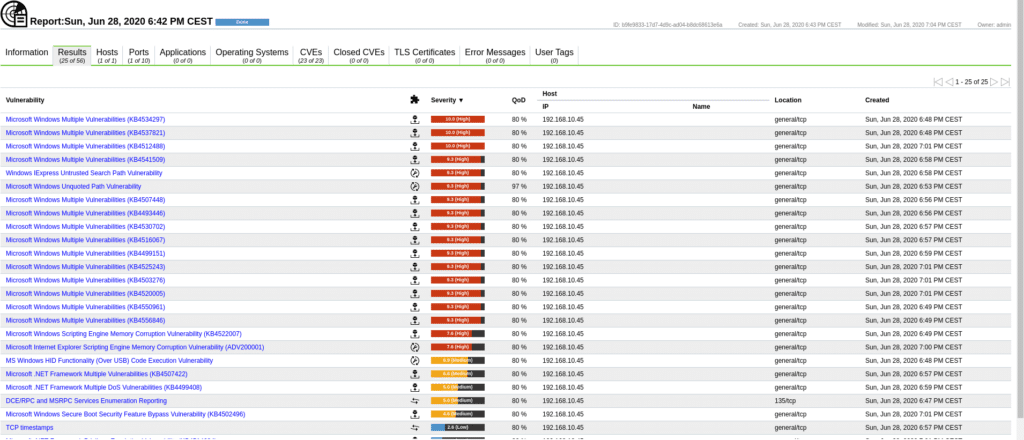

Haciendo click en el apartado Results veremos las vulnerabilidades

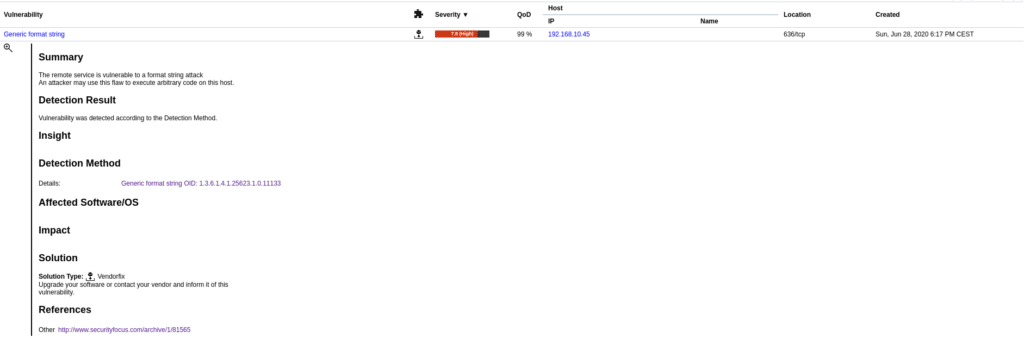

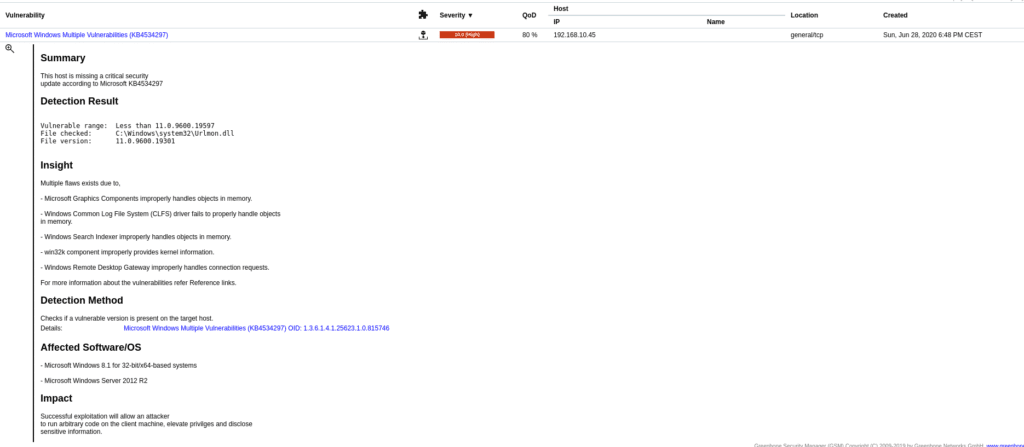

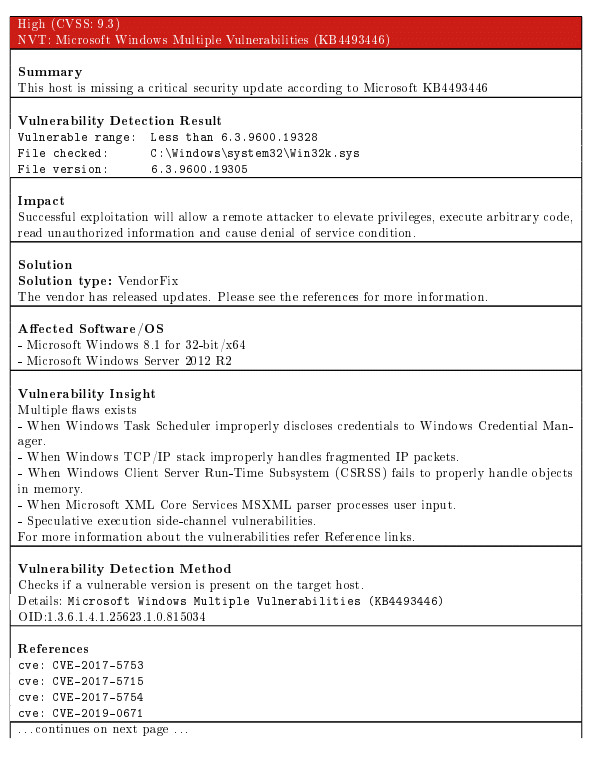

Si abrimos cada una de ellas veremos información al respecto y sus soluciones o como reducir el riesgo.

En el caso de la vulnerabilidad Generic format string, la solución es actualizar el sistema operativo.

En el caso de DC/RPC and MSRPC Services Enumeration Reporting, nos recomienda filtrar el tráfico entrante.

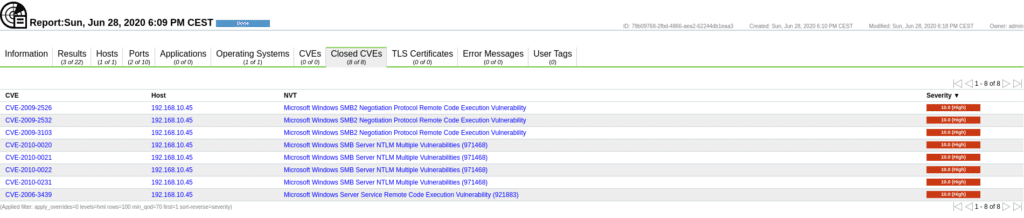

En los demás apartados tenemos Hosts, donde nos da detalles sobre el host escaneado, Ports los puertos detectados, Applications aplicaciones detectadas, Operating Systems el sistema operativo, CVEs encontrados, Closed CVEs no vulnerables, en este caso al ser un Windows 2012 nos devuelve que no es vulnerable a

Tls Certificates certificados TLS, Error Messages, mensajes de error durante el escaneo y las etiquetas de usuario que coincidan con las que hayamos definido en Configuration/Tags

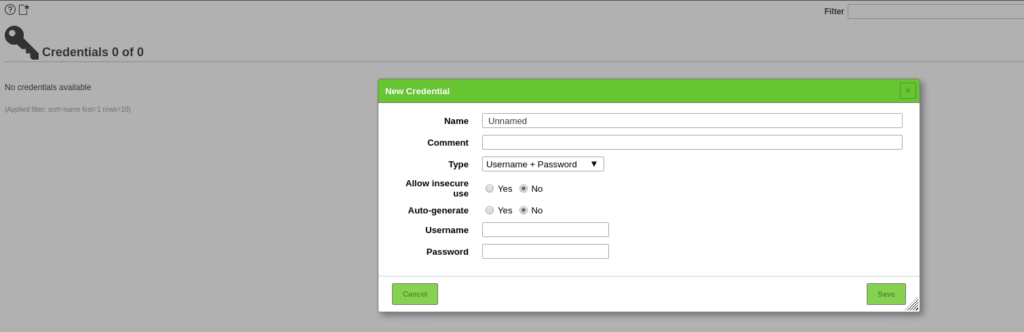

Ahora vamos hacer el mismo escaneado pero facilitando las credenciales de la máquina en la tarea. Para ello primero nos vamos a Configuration/Credentials y añadimos una nueva

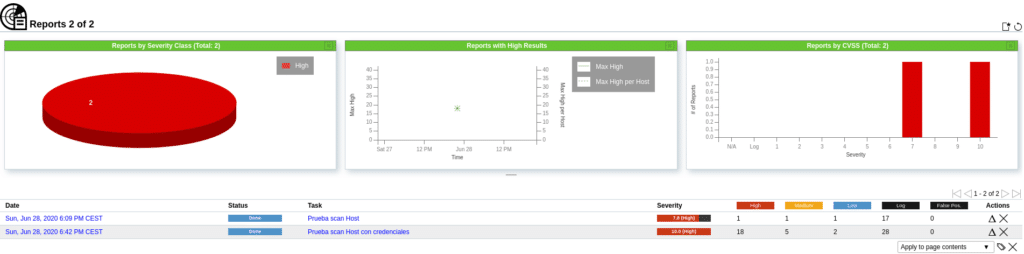

Tras añadir las credenciales en el wizard de tareas las tendremos disponibles para seleccionar, en este caso al ser Windows las seleccionaremos en SMB Credentials y volvemos a lanzar un escaneo. Como podemos observar en la siguiente imagen el número de vulnerabilidades es mucho mayor, ya que este escenario lo he preparado previamente para proteger a dicha máquina de muchas de ellas haciendo un escaneado externo, ahora le estoy dando las credenciales.

En la parte superior de los reportes encontramos las siguientes acciones y filtros.

Los cuales son de gran utilidad y os lo dejamos a vosotros para que le echéis un vistazo. Por ejemplo el último icono podremos exportar los resultados en diferentes formatos para realizar cualquier informe muy completo.

Este post está realizado con fines educativos, no hagan mal uso de él, porque como siempre digo no hagas lo que no quieras que te hagan.

Por otro lado el saber manejar herramientas de este tipo no implica que ya puedas hacer auditorias de seguridad, esto es solo un granito de arena en una montaña, pero si te ha gustado y eres inquiet@ sigue buscando y aprendiendo cosas nuevas, hay un universo ahí fuera.

TL.

Gracias por leer nuestros posts.