LO PRIMERO ES LO PRIMERO

Para empezar nos descargamos la ISO de su web totalmente gratis.

Ahora cada cual lo instalará en su entorno con el procedimiento que corresponda según su entorno, eso sí para entornos KVM no utilizar los drivers Virtio, seleccionar tarjetas E1000 en la creación de la VM porque el rendimiento de FreeBSD con Virtio es especialmente pobre, hay una solución aportada por parte de Netgate que consiste en Deshabilitar hardware checksum offload enSystem > Advanced on the Networking y reiniciar, pero por experiencia dependiendo de la carga se cortará el tráfico en unas pocas horas y no te quedará otra que reiniciar el firewall. Lo común a cualquier entorno será lo siguiente.

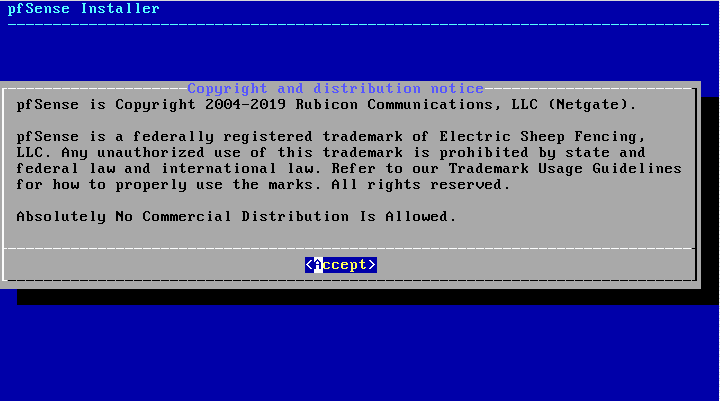

1.Aceptar el Copyright

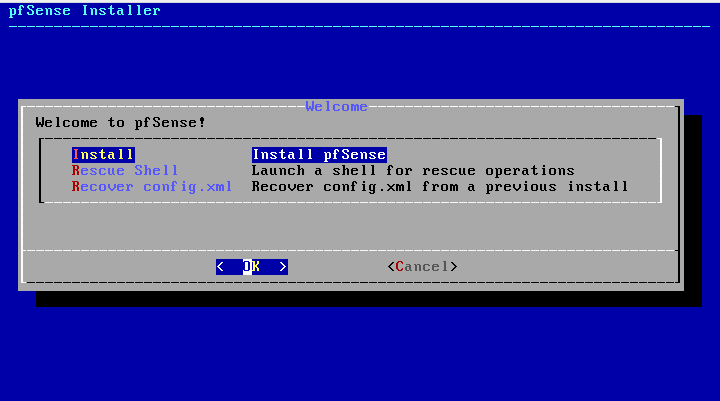

2. Seleccionar instalar

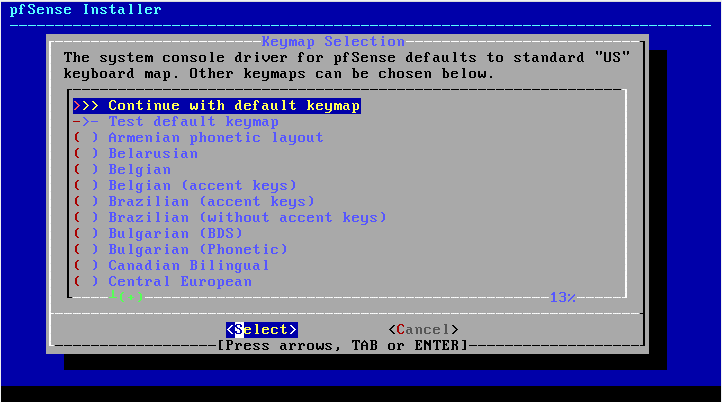

3. Seleccionar idioma y teclado, le damos a continuar

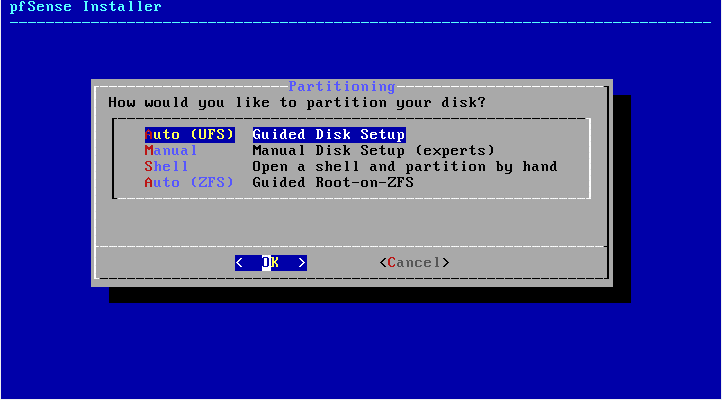

4. En el siguiente paso como vamos a utilizar todo el disco no nos complicamos y le damos a Auto(UFS)

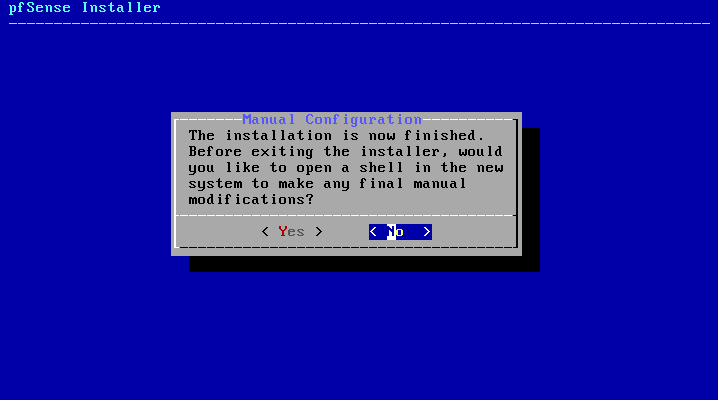

5. Empezará la instalación que es muy rápida y nos aparecerá lo siguiente donde seleccionamos No

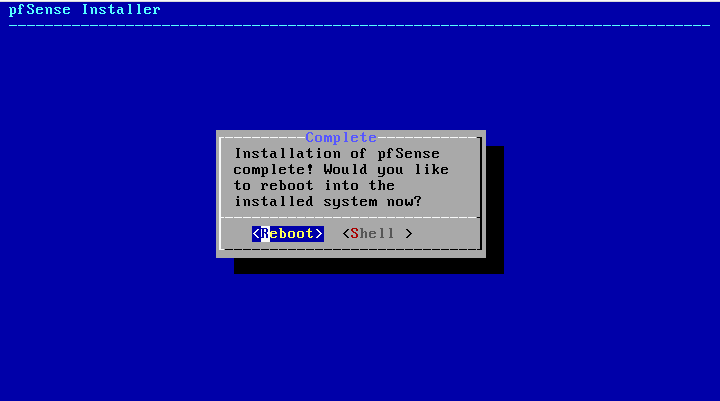

6. Y por último Reboot

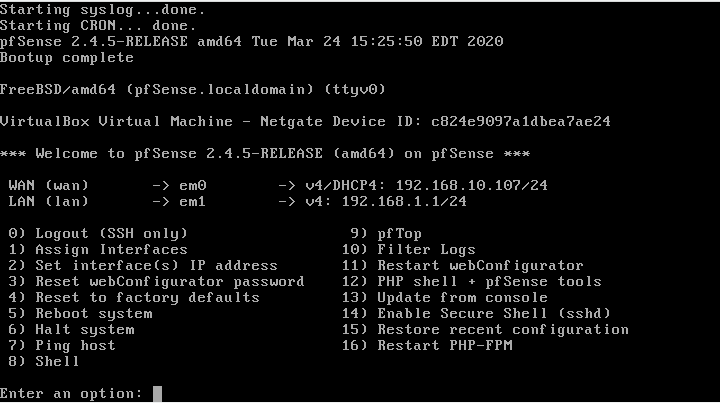

Y listo, como podéis comprobar instalar es muy sencillo y rápido, una vez reiniciado tendremos la siguiente pantalla con las opciones disponibles por shell.

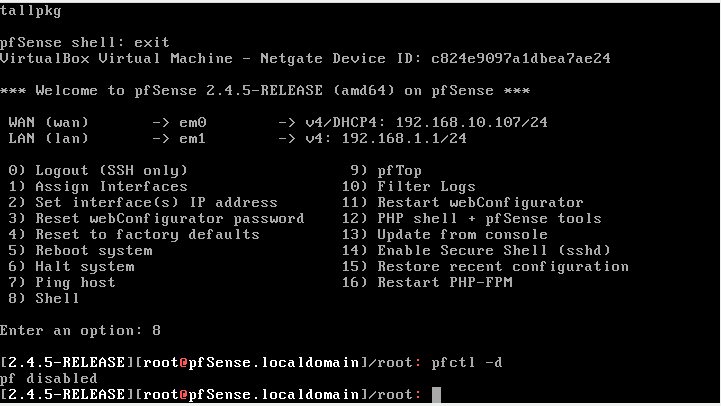

Ahora como estamos con una máquina virtual en virtualbox donde la Wan es la Lan de nuestra red local y por defecto solo se puede acceder por la Lan del propio pfsense que es una Lan distinta, vamos a desactivar el firewall de pfsense por consola para poder acceder por la wan, esto no lo hagáis en entornos de producción salvo que por error hayáis perdido el acceso y necesitéis recuperarlo. para ello seleccionamos la opción 8 y escribimos pfctl -d como en la siguiente imagen.

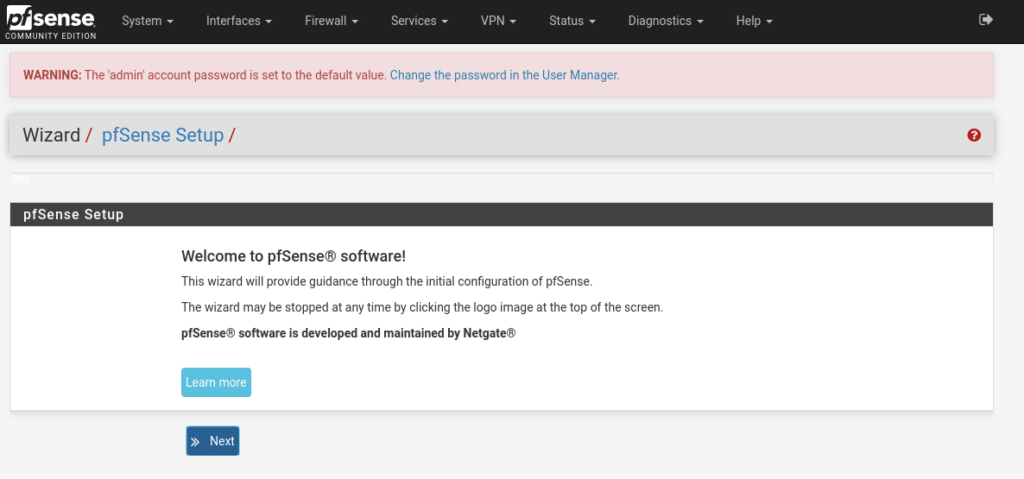

Ya podemos acceder por el navegador a la ip Wan con user admin y password pfsense

Y seguimos el Wizard pinchando Next.

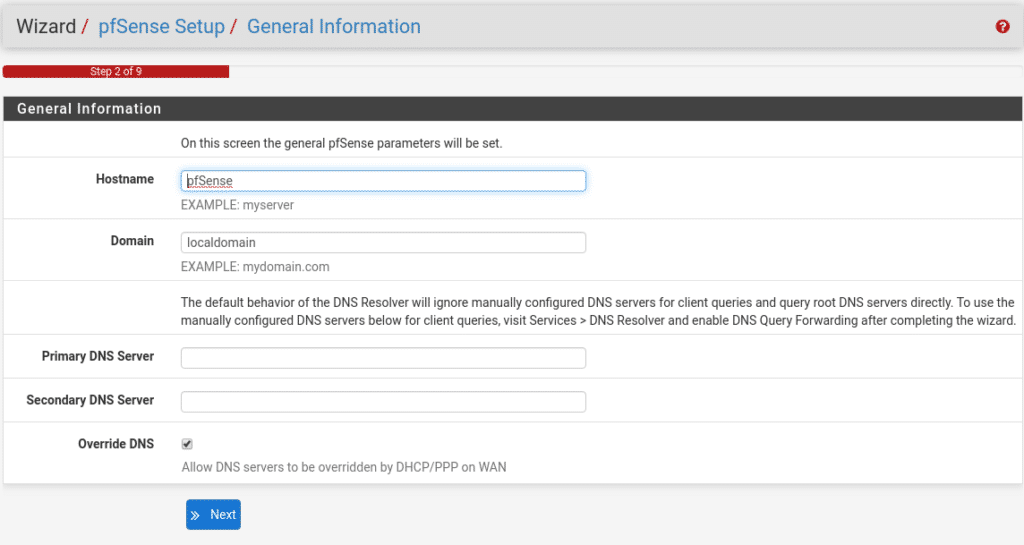

Primera pantalla información general

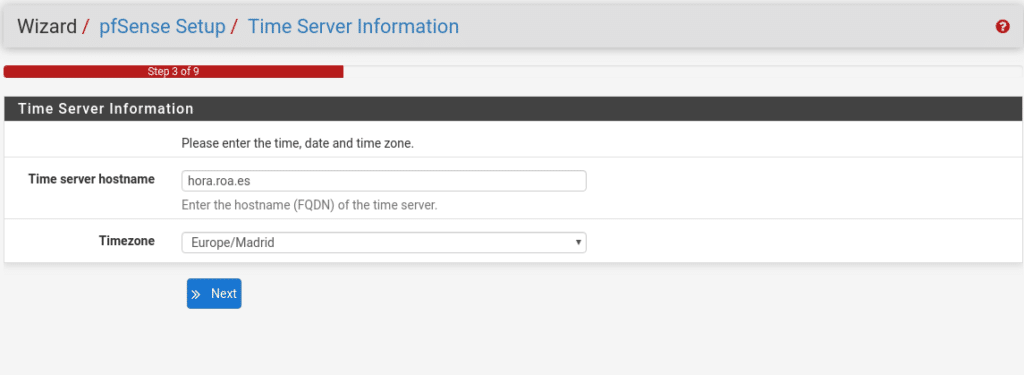

Información del servidor de hora

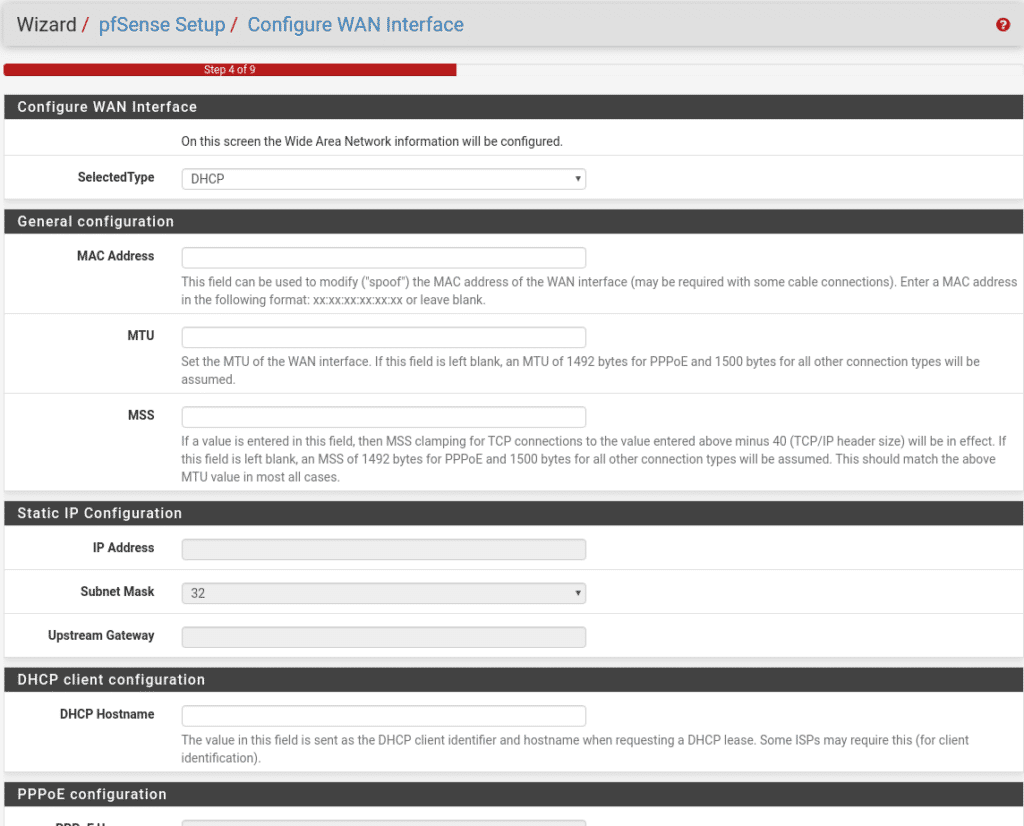

Configuración de la Wan al gusto, nosotros lo dejaremos en DHCP ya que es un laboratorio

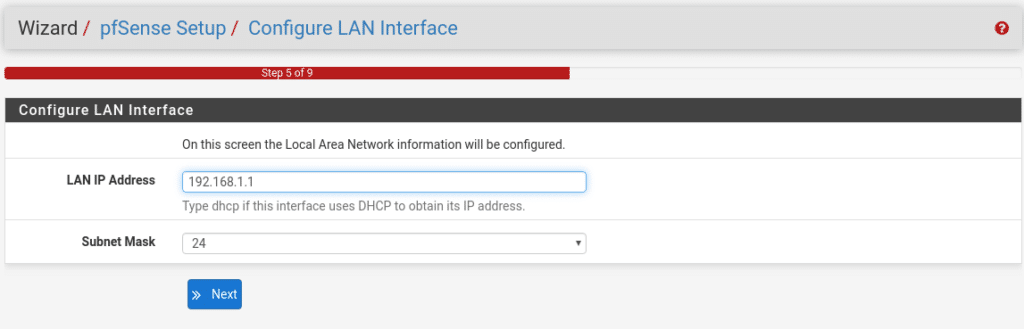

A continuación la Lan como era de esperar jeje

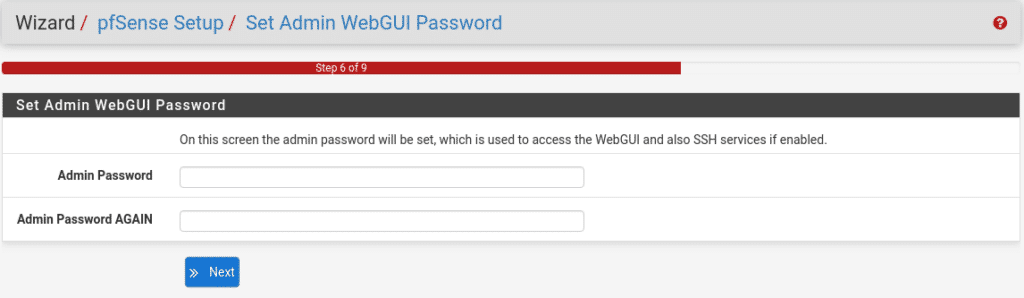

Ya nos queda menos ahora la password de admin

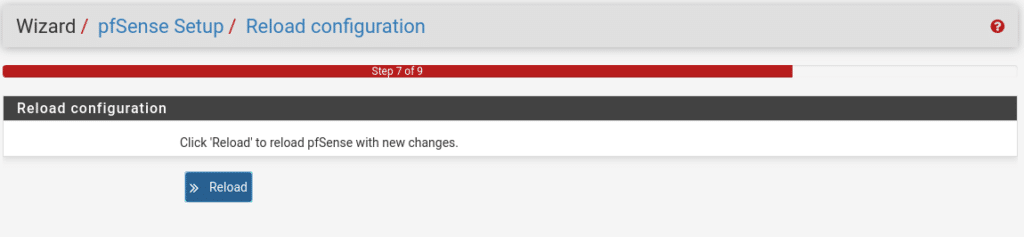

Recargamos la configuración

Y volvemos a ejecutar en consola el pfctl -d porque nos habrá vuelto a activar el firewall

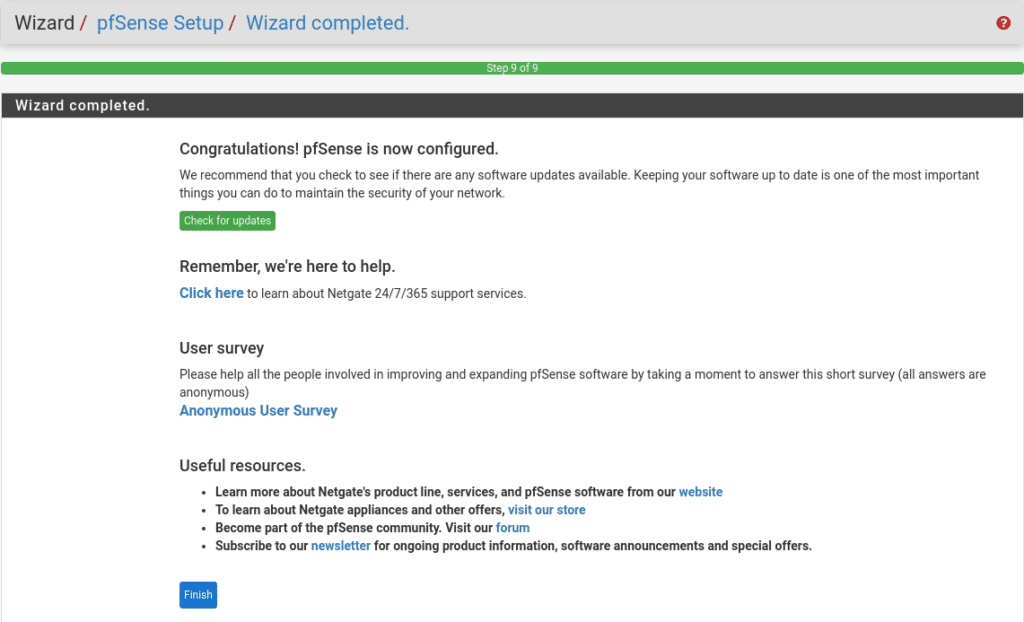

Ya tenemos la base realizada

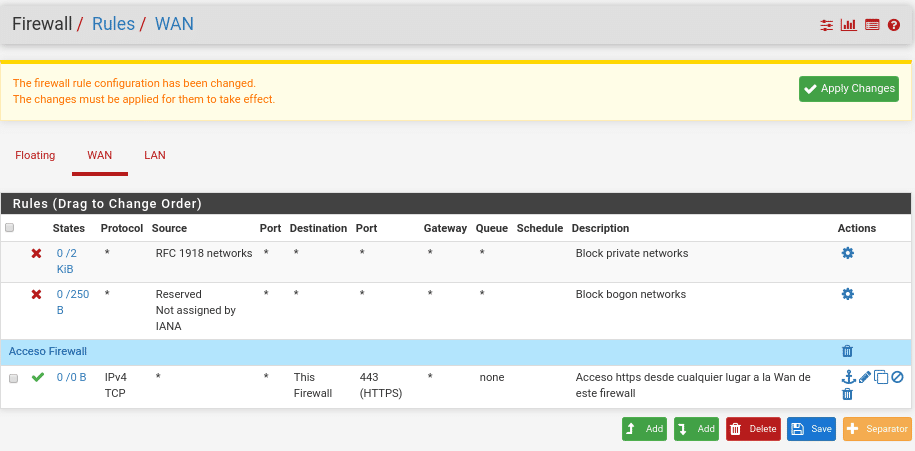

Para este laboratorio lo primero que vamos hacer es crear una regla para permitirnos el acceso por la wan dirigiéndonos a la sección firewall/rules/wan

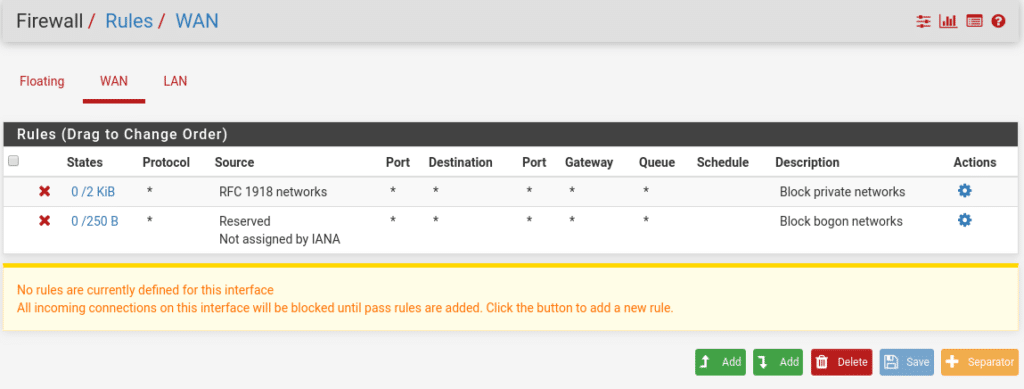

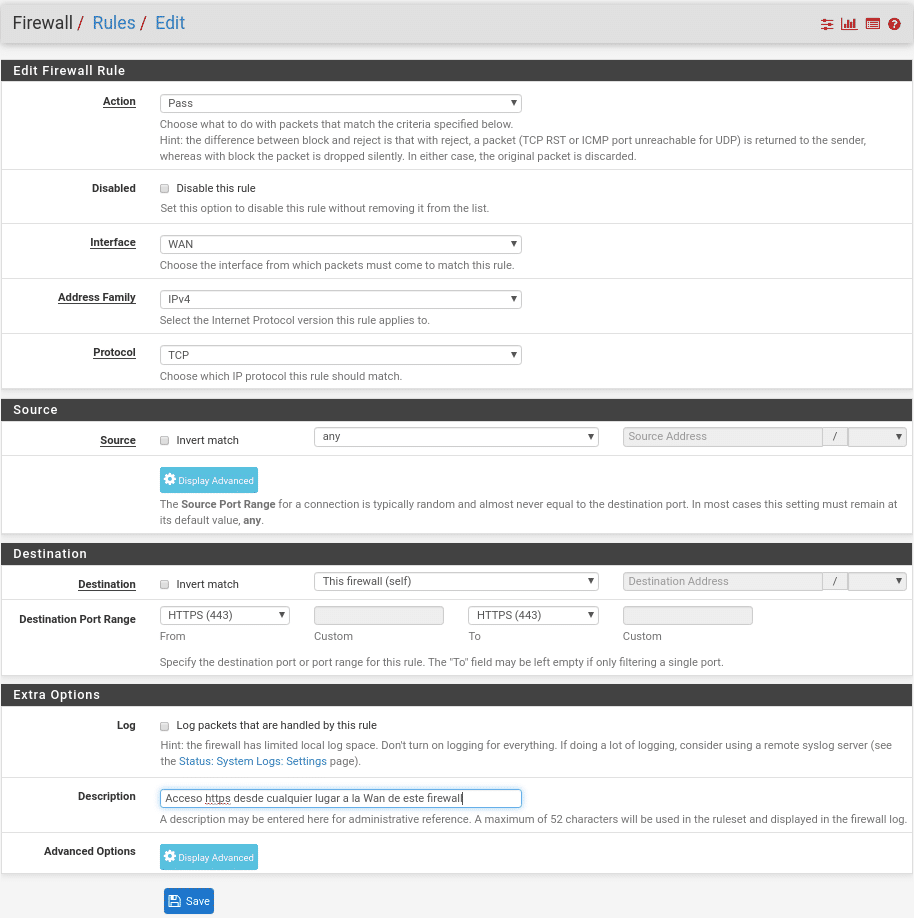

Añadiremos la regla por encima de donde nos ubiquemos o por debajo seleccionando Add arriba o Add Abajo, apareciendo la siguiente configuración.

En este caso como dice la descripción estamos dando Acceso https desde cualquier IP a la Wan de este firewall.

También podemos utilizar separadores para que nos sea mucho más fácil la gestión, es simplemente una separación con la descripción que queramos por ejemplo Acceso Firewall

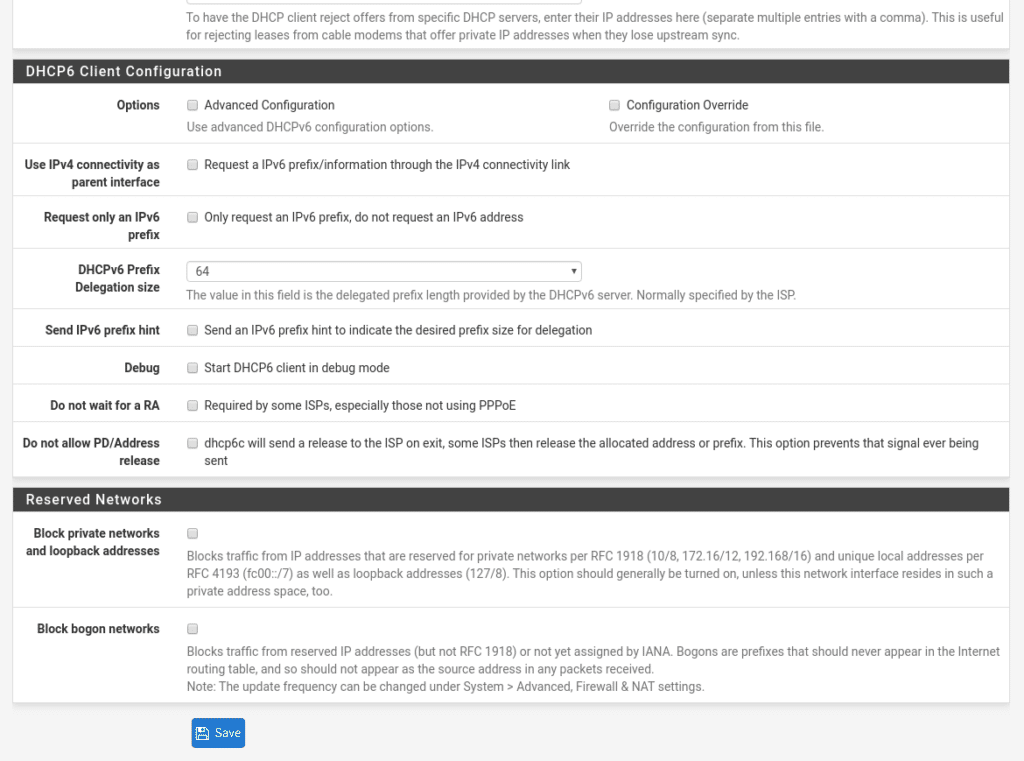

Salvamos y aplicamos, teniendo de nuevo que lanzar desde consola pfctl -d ya que por defecto en la Wan está denegada las redes privadas y se colocan en primera posición como se observa en la imagen anterior sin poder ser movidas, por lo tanto tendremos que desactivar esta opción en Interfaces/WAN abajo del todo quedando ambas casillas desactivadas.

Ahora ya si lo tenemos listo para acceder por la wan sin necesidad de desactivar el firewall cada vez que apliquemos alguna configuración, si no funcionara y os volviera a bloquear el acceso, reiniciar la máquina con la opción 5 de la consola.

¡¡¡OJO!!! Repetimos esto es un laboratorio no hagáis esto en Producción, utilizar VPN para acceder o permitir solo ips fijas si disponéis desde donde os conectáis remotamente.

Y AHORA?

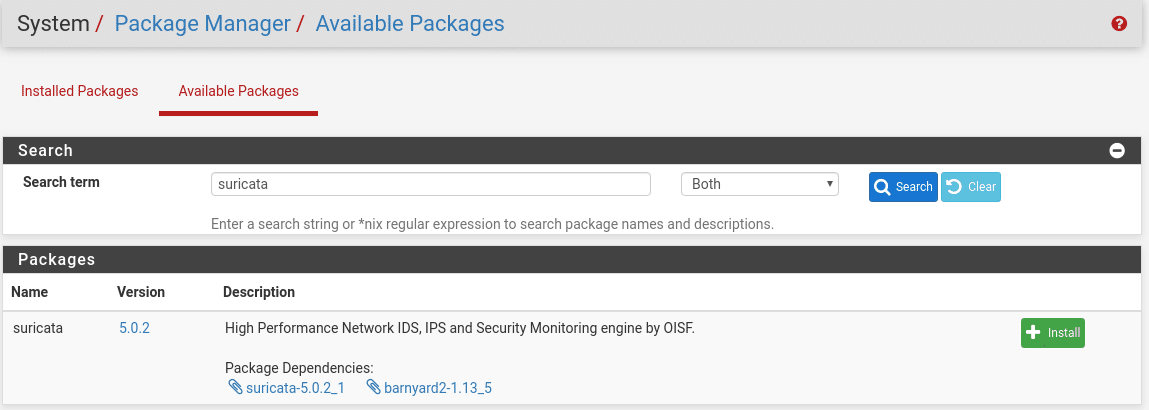

Vamos a instalar Suricata donde su motor es capaz de detección de intrusos en tiempo real (IDS), prevención de intrusos en línea (IPS), monitoreo de seguridad de red (NSM) y procesamiento pcap fuera de línea.

Nos dirigimos a System/Package Manager/Available Packages y en el buscador ponemos suricata.

Instalar y confirmar en la siguiente pantalla, este proceso puede tardar un pelín según hardware ya que son bastantes ficheros.

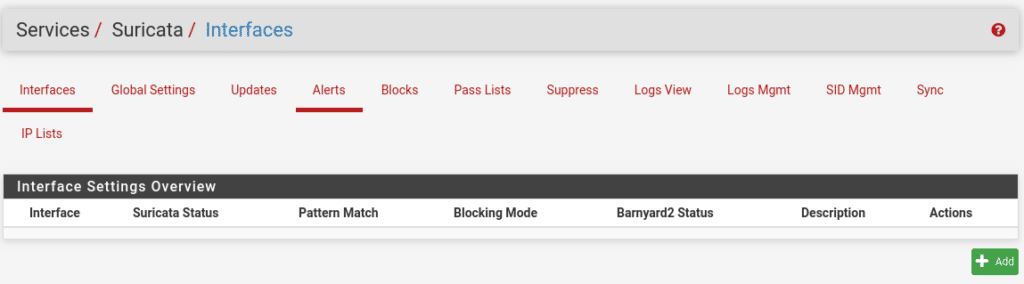

Una vez instalado en la pestaña servicios os aparecerá Suricata

La configuración lo dejaremos para otro post puesto que da para un post y mucho más su configuración, es una autentica pasada opensource, lo comprobaréis en el siguiente post(Ya realizado en Configurando Suricata en Pfsense)

TL.

Gracias por leer nuestros posts.