Alien Vault OSSIM

Hoy os hablaré de un gran Sistema de gestión de la información Open Source nacido en España, siendo sus creadores Alien Vault, empresa que fue adquirida por AT&T formando la rama AT&T Cybersecurity. Si un grande la adquirió por algo será, veamos porque.

Alien Vault es un referente que nació en 2007 con su producto más conocido Open Threat Exchange(OTX) , una plataforma de respuesta a amenazas de seguridad totalmente gratuita, el cual a día de hoy sigue siéndolo con miles de participantes de diferentes países. Además también nos ofrecen OSSIM al que dedicamos este post.

La arquitectura de OSSIM consta de 3 capas:

- La inferior o de procesado, que se compone de los detectores encargados de realizar la detección y generación de alertas compuesto por IDS, IPS, detectores de anomalías y varios más

- Intermedia o preprocesado, donde OSSIM convierte todo esos miles de eventos incomprensibles en alarmas comprensibles. Estaría el motor de correlación, normalización, priorización y valoraciones de riesgo en función de las directivas que hayamos creado.

- La capa superior o front, es decir, la herramienta gestión.

OSSIM integra a la perfección muchas herramientas espectaculares, entre las que podemos encontrar:

- Arpwatch, un daemon el cual lleva un registro de las MAC y nos permite detectar ataques de ARP Spoofing.

- Suricata un sistema de detección y prevención de intrusiones (IDS/IPS) libre y gratuito, compatible con Snort también incorporado. Si os acordáis hablamos de Suricata en nuestros post de implementando Pfsense con suricata y configurando Suricata en Pfsense

- Nagios, un sistema de monitorización de código abierto ampliamente conocido.

- Osiris, un HIDS, es decir, un sistema de detección de intrusiones basado en hosts.

- OpenVas, magnifico escaner de vulnerabilidades.

- Y muchísimas más para detectar anomalías de servicios, paquetes, captura de tráfico, información de red,….

Visto esto por donde empezamos. Lo primero que haremos es descargarnos la ISO más actual en:

https://cybersecurity.att.com/products/ossim

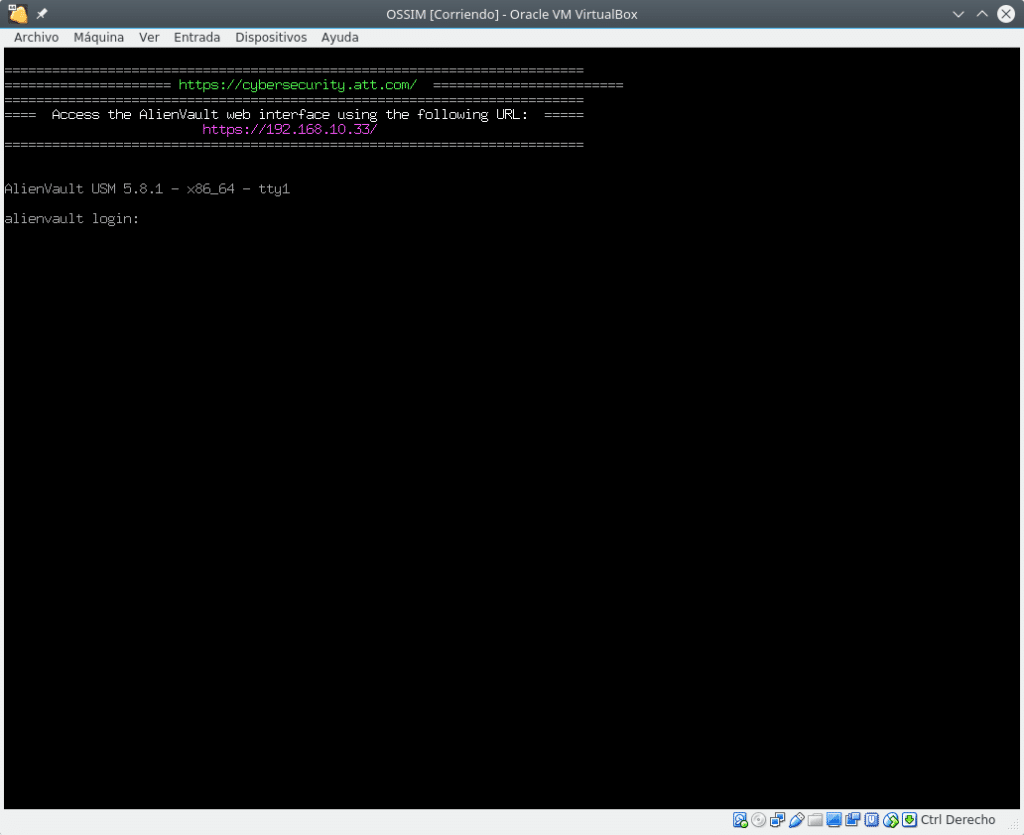

Tras descargar la ISO nos creamos una máquina virtual, en este caso utilizaremos VirtualBox para este laboratorio, desactivando audio,usb,floppy y como observación en VirtualBox la tarjeta principal tiene que estar en modo NAT, si no la instalación se quedará congelada, tras la instalación ya podréis configurar las tarjetas al gusto.

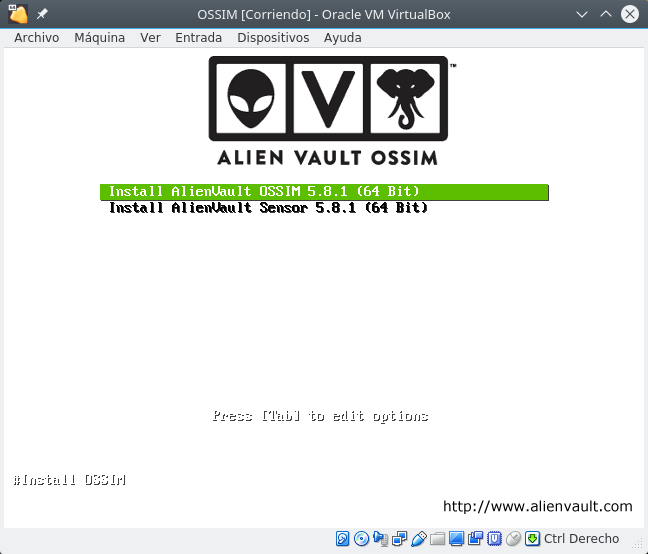

Tras arrancar la ISO lo primero que nos encontramos, es dos opciones instalar OSSIM o un sensor (utilizado por ejemplo en oficinas remotas para recoger información que será enviada al servidor de OSSIM)

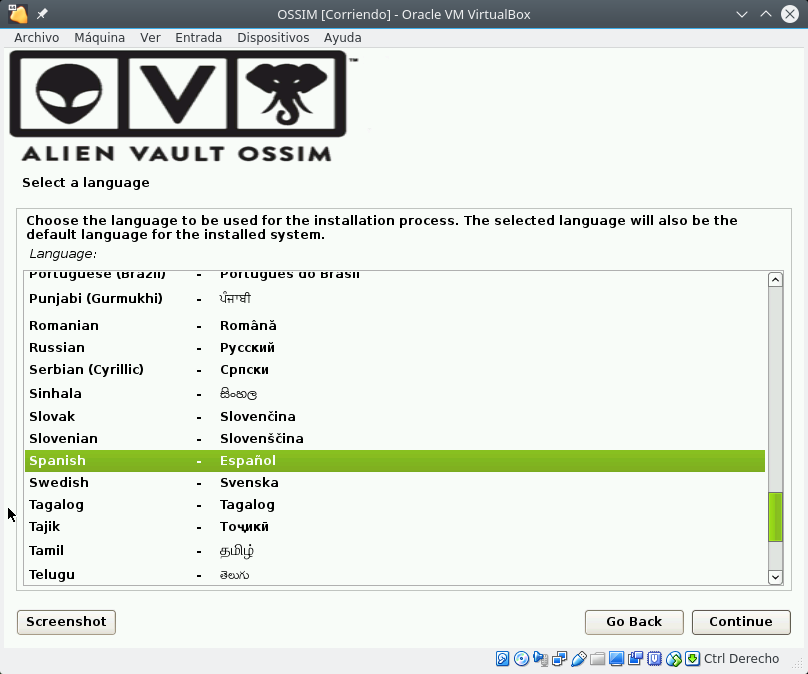

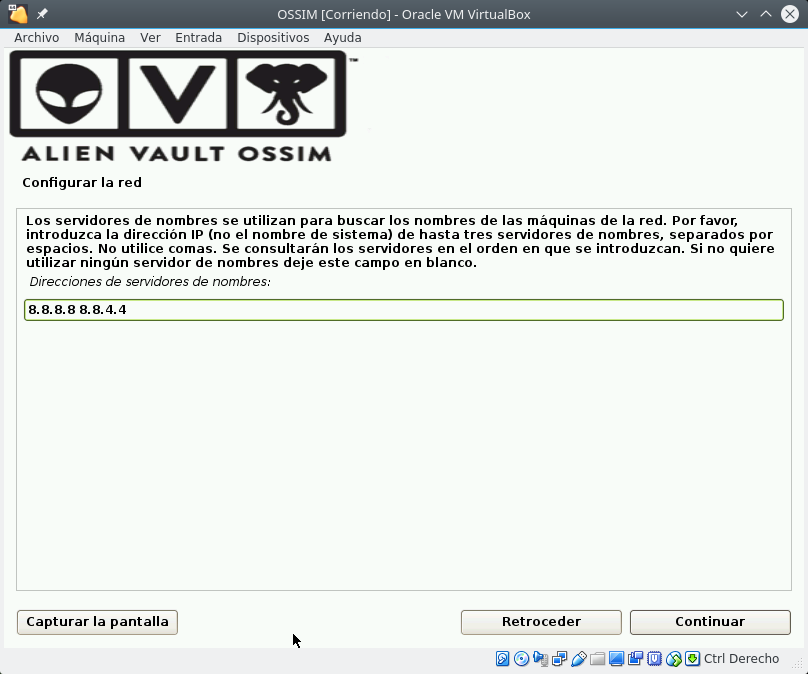

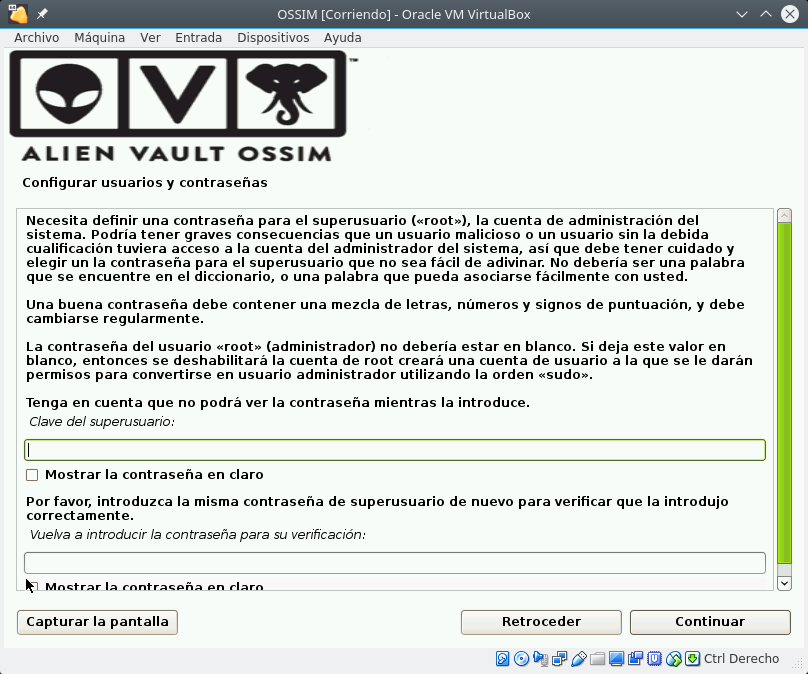

Seleccionamos instalar y son 4 pasos seleccionar Idioma y Teclado, especificar la dirección IP, Netmask ,GW y DNS, establecer contraseña de superusuario, hora y listo empieza a instalar hasta que se reinicia.

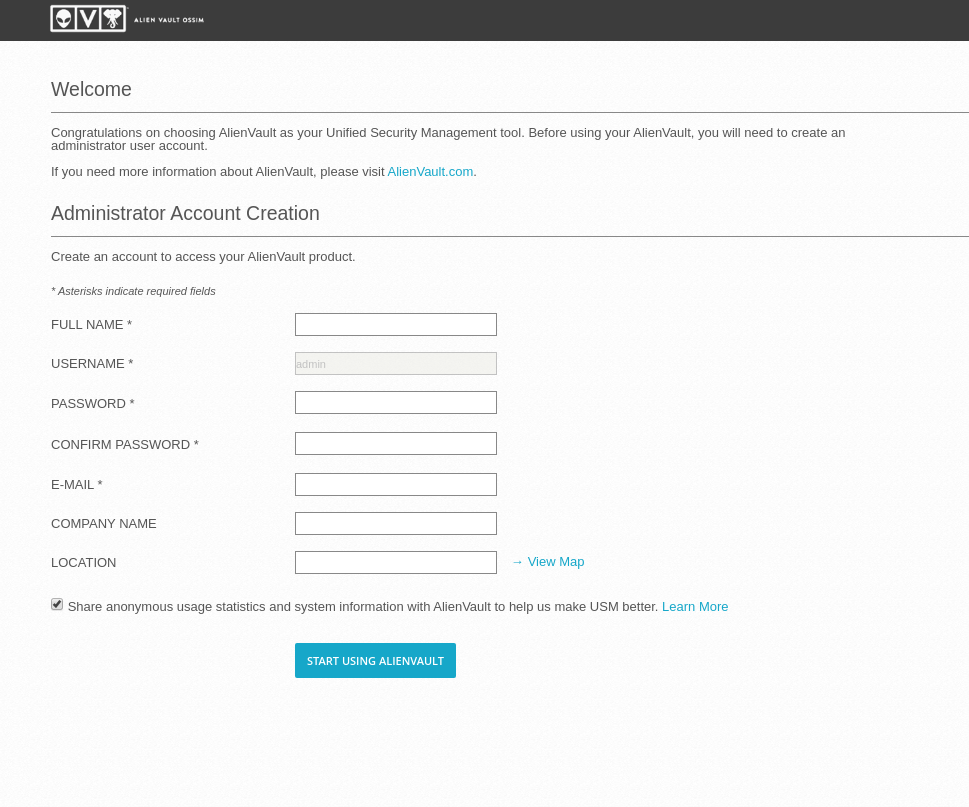

Una vez instalado entramos por web a la dirección que le hemos asignado y nos encontraremos la primera pantalla donde crear el usuario de administración

Rellenamos datos y nos redirige al login

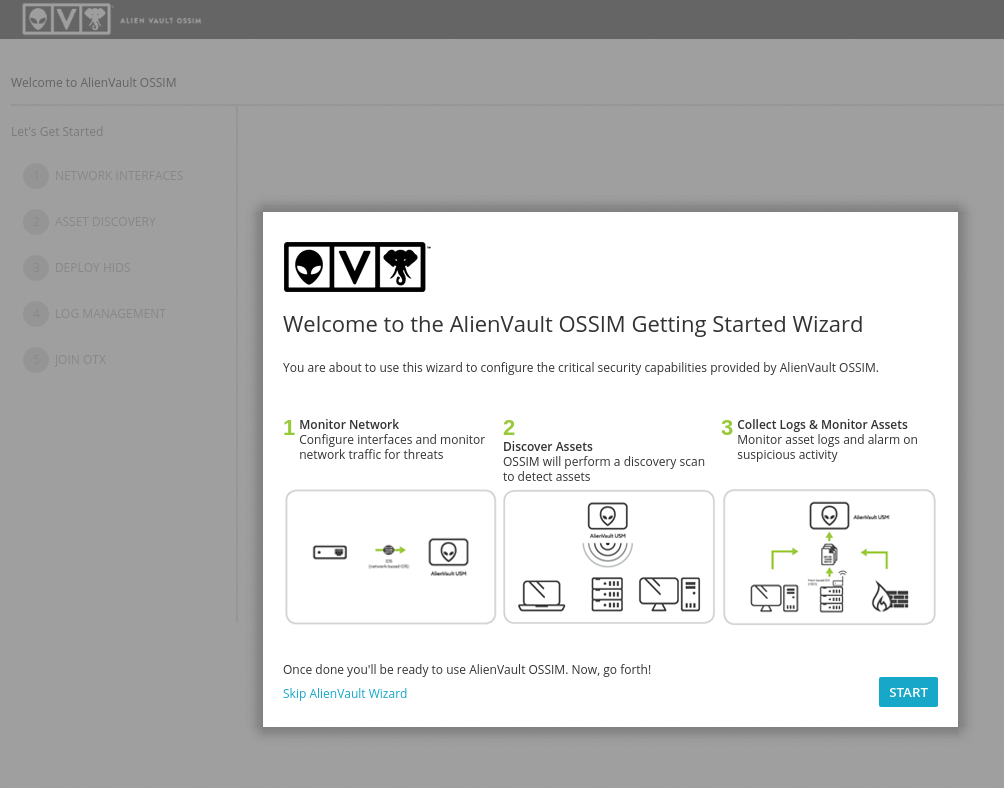

Introducimos user y pass y nos encontraremos con si queremos realizar el Wizard de 3 pasos o saltarlo.

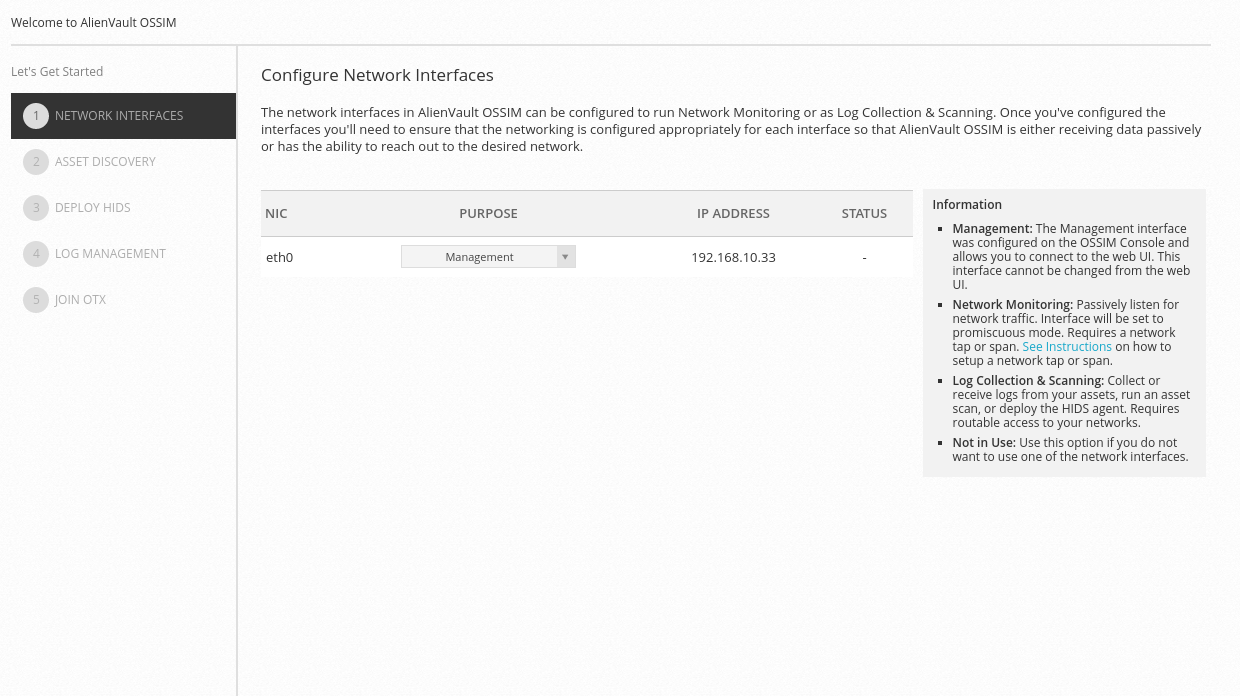

Le vamos a dar al Wizard para el post. la primera parte nos indica que le digamos que función van a tener las tarjetas que tenemos en la máquina en función de las cuatro posibilidades que nos da. En nuestro caso la seleccionaremos de Management pero la utilizaremos también en el siguiente paso para escanear assets.

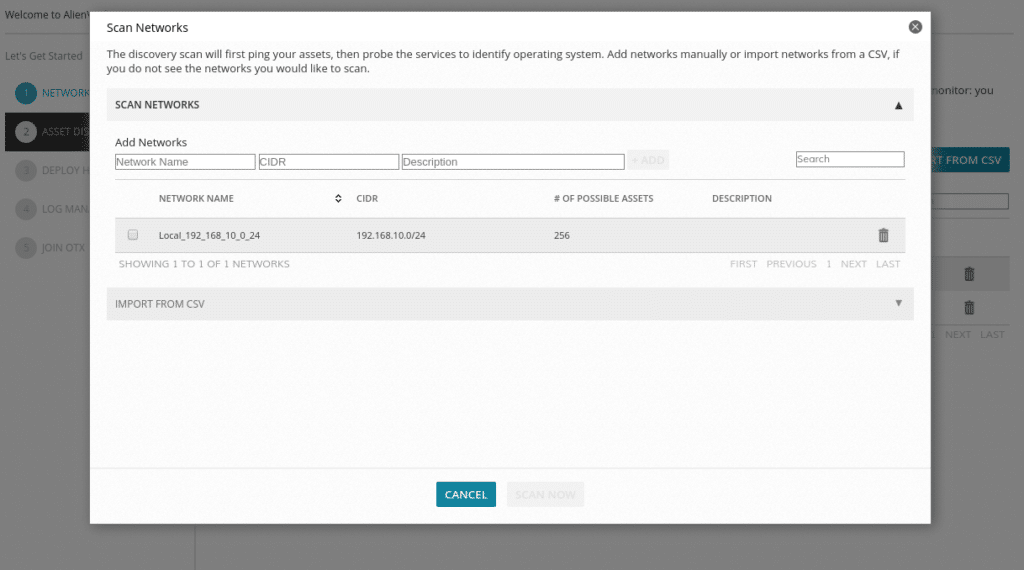

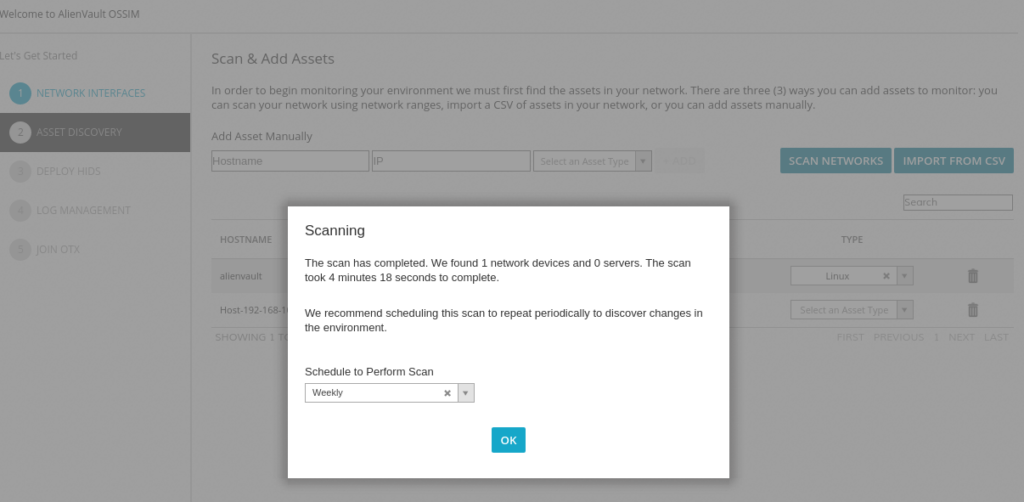

En la siguiente pantalla nos dirá si queremos escanear redes o subir un csv con los assets. En nuestro caso le hemos dado a escanear y definido que red queremos escanear.

Esta parte tardará más o menos según los recursos que le hayamos asignado a la máquina y cuantos assets haya en la red o redes que queremos escanear y cuando termine nos da la opción de programar el escaner.

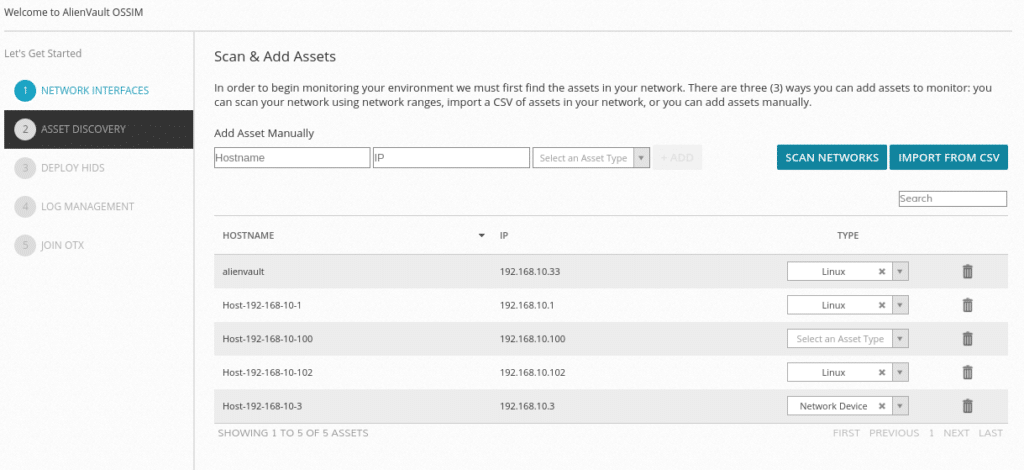

Y a continuación nos muestra los assets encontrados en la red o redes.

Como vemos el 100 no nos ha detectado que es exactamente pero podemos seleccionar entre Linux,Windows y Network device en el desplegable. Podemos borrar también los que no queramos.

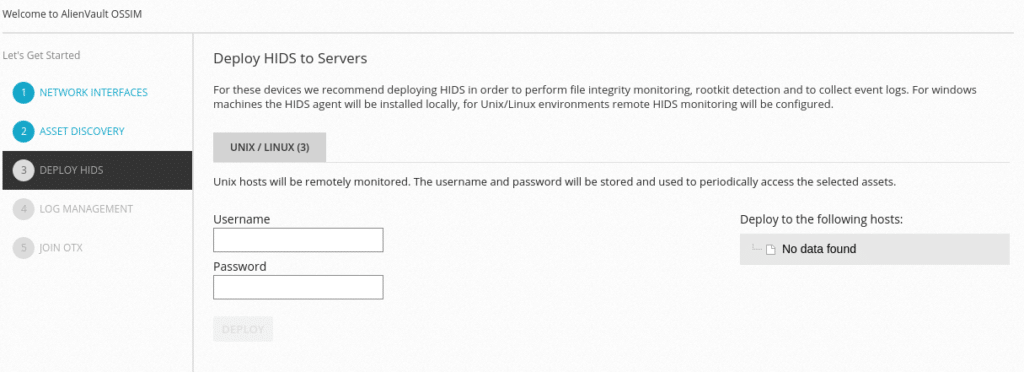

El siguiente paso sería desplegar los HIDS para realizar un monitoreo de integración de archivos, detección de rootkits y recopilar archivos de eventos. Para las máquinas Windows el agente HIDS se instala localmente, para Linux es una supervision remota. En este laboratorio no meteros ninguno, podremos meterlo más tarde.

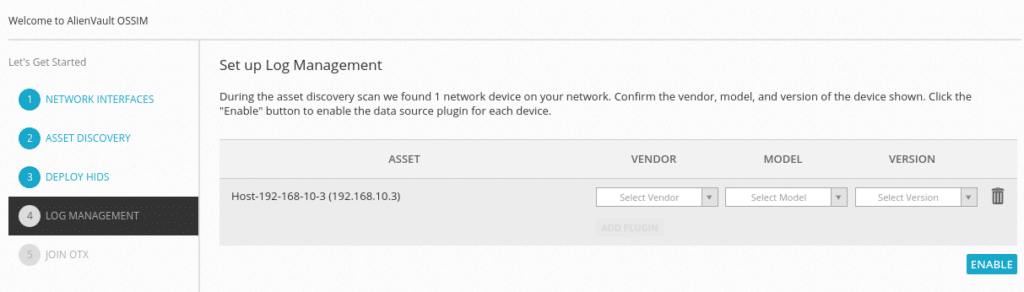

El siguiente paso sería indicar marca, modelo y versión de los dispositivos de red que ha encontrado para administrar los logs habilitando dichos elementos, tener en cuenta que no todos los dispositivos aparecerán, en cuyo caso no podrás habilitar.

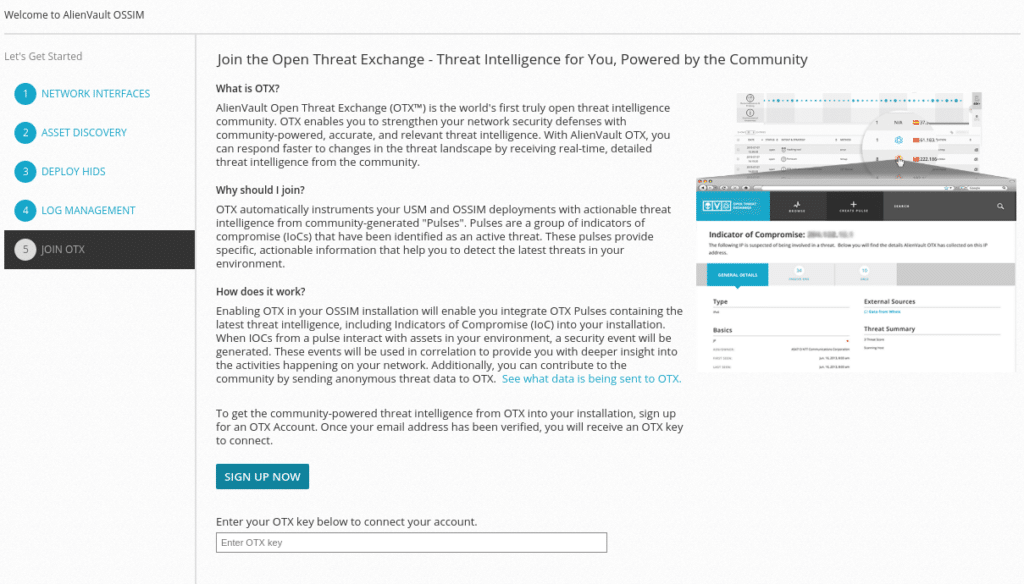

Y por último utilizar el gran OTX registrándote e introduciendo el token de tu cuenta.

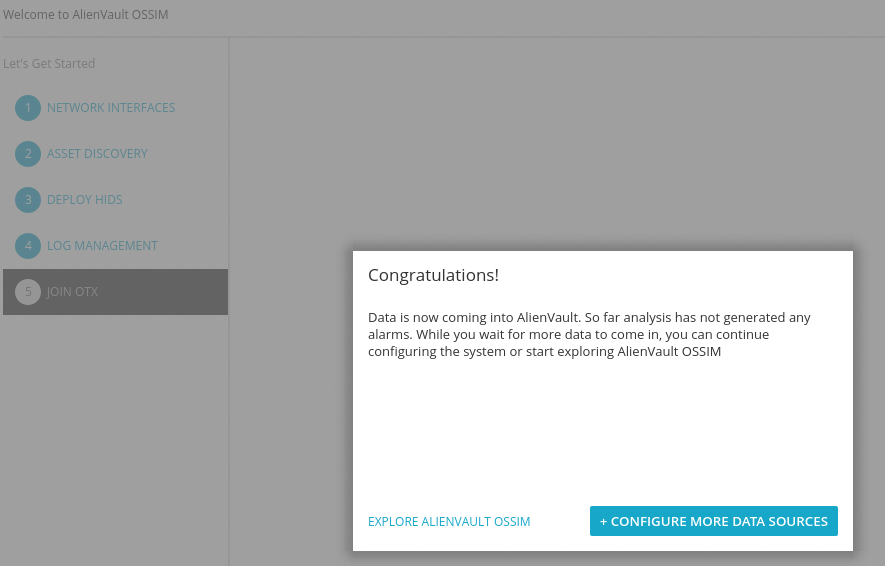

Una ver realizado le damos a Finish y nos indicará si queremos configurar más orígenes de datos o ya entrar al dashboard de OSSIM

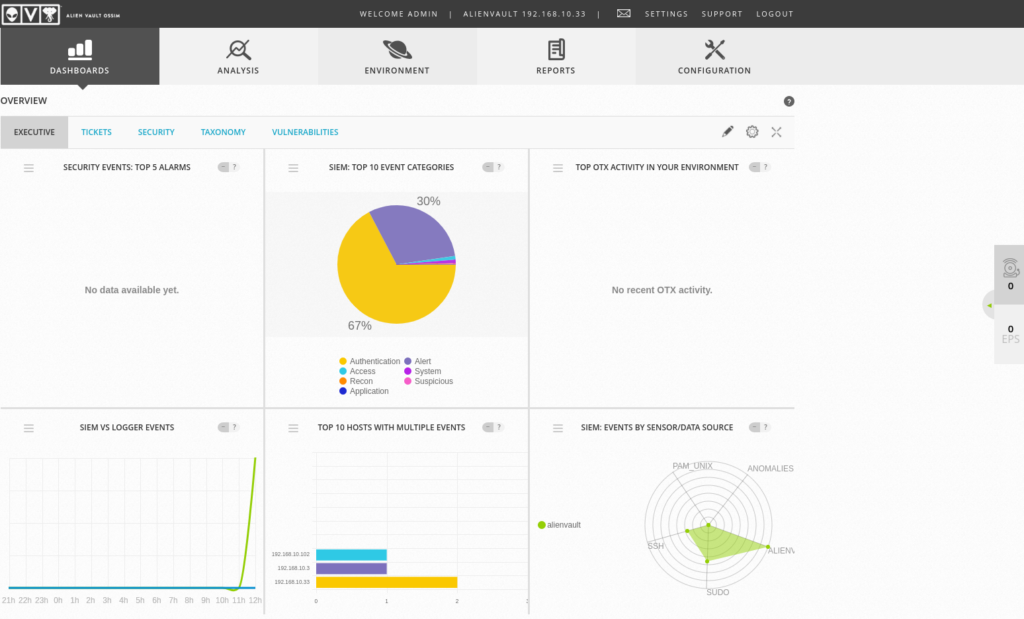

Entramos al dashboard y ya tendremos información de los assets que definimos en el Wizard.

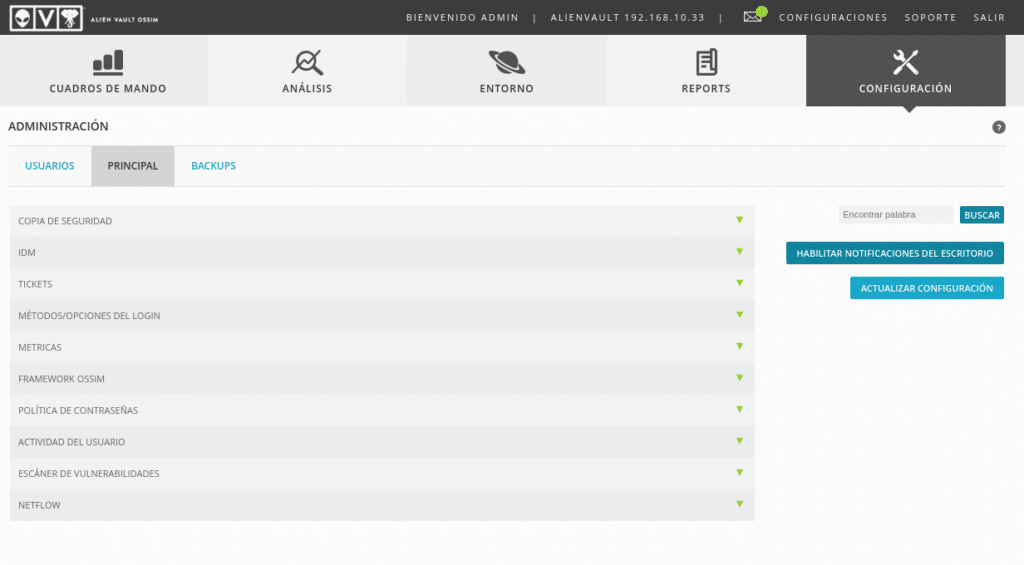

A partir de aquí hay mucho que mirar y configurar, os aconsejo empezar por la parte Configuration/Administration para cambiar el idioma de vuestro usuario a Español en este caso y continuar echando un vistazo a las opciones Principales, las cuales ya estarán en Español.

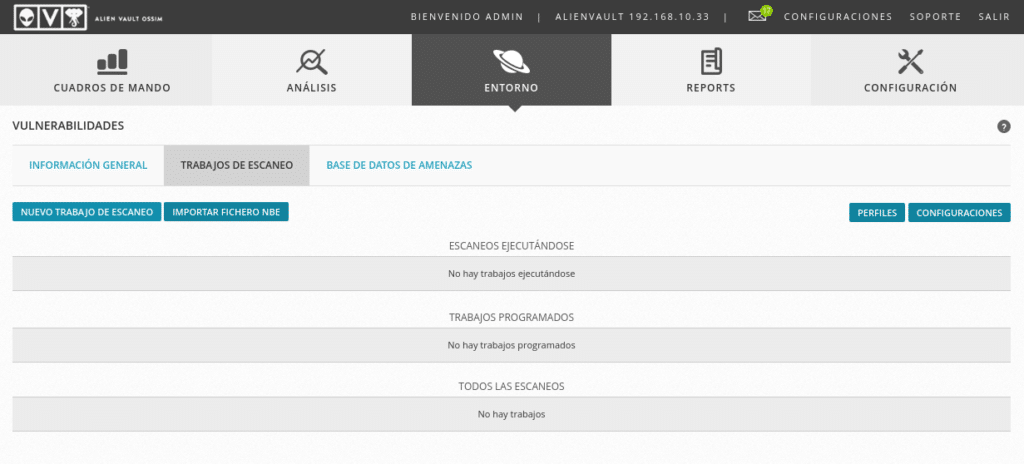

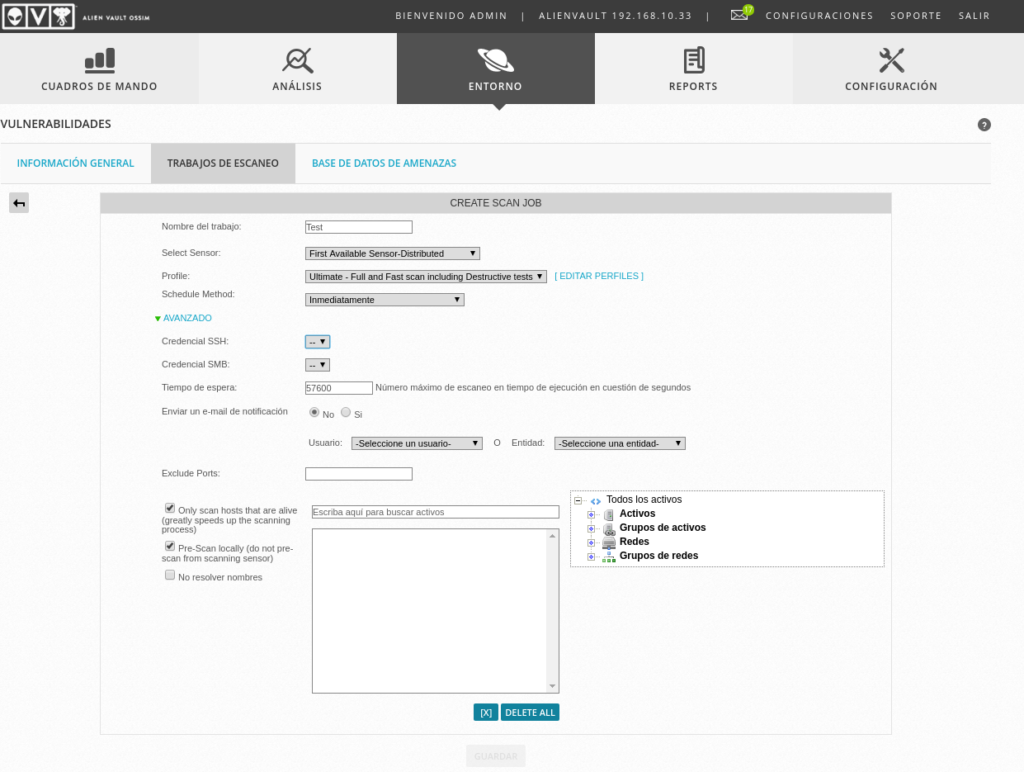

Luego por ejemplo podemos ir a Entorno/vulnerabilidades y programar trabajos de escaneo, acordaros que entre las herramientas utilizadas para estos escaneos se encuentra OpenVas del que hablamos en el post OpenVas-Escaneando vulnerabilidades

Con un menu muy sencillo similar al de OpenVas ya que por debajo es lo que lanzará.

Podremos programar los escaner que necesitemos, con notificaciones, con claves o sin ellas, etc…

Echar también un ojo en la propia consola de la máquina.

Como podéis ver un sistema como OSSIM open source no tiene precio para lo demás Mastercard,Paypal, Stripe,…:)

TL.

Gracias por leer nuestros posts.