Más sencillo de lo que parece

Al igual que en cualquier unión realizada en entorno Windows, lo principal es utilizar las DNS de tu dominio, para ello configuramos la tarjeta de red con dichas DNS y dominio a utilizar en nuestro caso PRUEBAS.LOCAL e ip 192.168.10.45

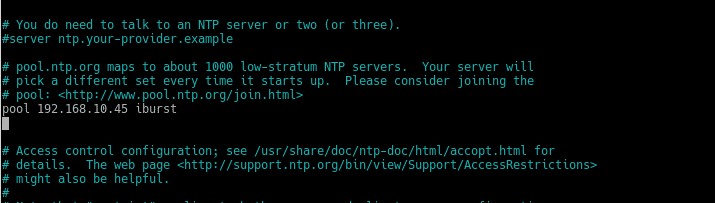

Instalamos NTP y lo configuramos para que nuestro servidor de hora sea el DC

apt ntp install

nano /etc/ntp.conf

y sustituimos los pool por nuestros DC

Reiniciamos servicio ntp

service ntp restart

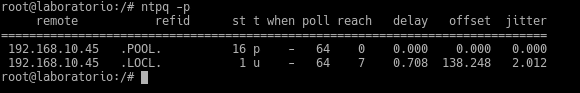

Y verificamos con ntpq -p que sincroniza correctamente con nuestros DC

Ahora procedemos a instalar los paquetes necesarios

apt -y install realmd sssd adcli libwbclient-sssd krb5-user sssd-tools samba-common packagekit samba-common-bin samba-libs

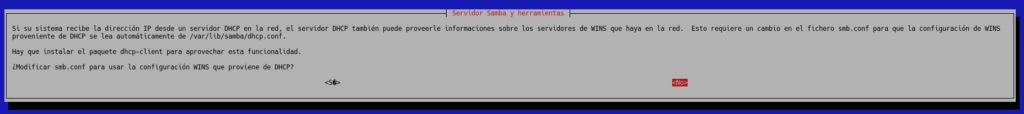

Nos preguntara si queremos modificar smb.conf para usar WINS, donde le indicaremos que No la opción por defecto.

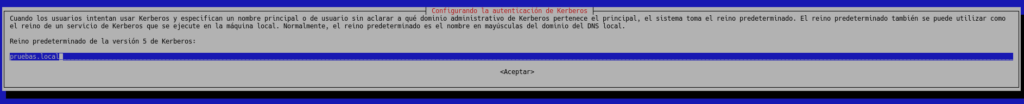

A continuación nos preguntará el reino Kerberos donde pondremos nuestro dominio PRUEBAS.LOCAL, en mayúsculas, aunque lo vamos a poner en minúsculas para que observéis el error que nos dará si no es introducido en mayúsculas.

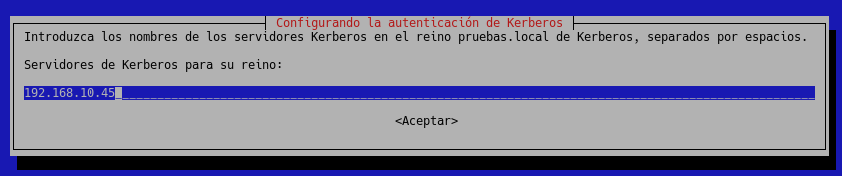

y posteriormente los servidores en nuestro caso 192.168.10.45, lo suyo es el nombre completo del server FQDN

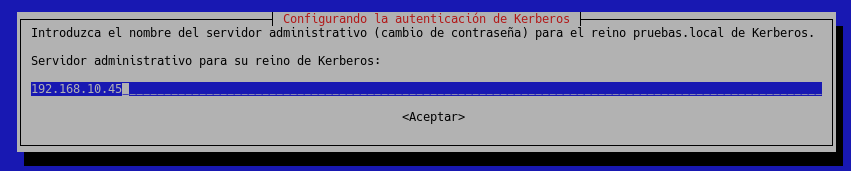

Lo mismo para el servidor administrativo

Bien, ya tenemos instalado lo principal, ojo en versiones anteriores en alguna distribución había que parchear el packagekit como en Ubuntu 16.04 desde este repositorio

add-apt-repository ppa:xtrusia/packagekit-fix

apt update

apt upgrade packagekit

Nuestra máquina de laboratorio como vimos en un post anterior fue actualizada a Debian Buster, veremos al finalizar si nos encontramos con algún problema.

Pasamos a configurar nsswitch, editamos /etc/nsswitch.conf y añadimos sss en los siguientes apartados, en el caso de Debian Buster ya lo hace el automáticamente.

passwd: compat sss

group: compat sss

….

netgroup: nis sss

sudoers: files sss

Pero muy importante modificar la linea

hosts: files mdns4_minimal [NOTFOUND=return] dns

por esta otra, donde lo único que hacemos es cambiar el orden poniendo dns detrás de files, sin este cambio nos fallará la unión.

hosts: files dns mdns4_minimal [NOTFOUND=return]

Creamos un ticket de kerberos, de la siguiente manera

kinit -V usarioadministradordominio

OJO sin el nombre del dominio porque lo cogerá del default_realm que es el que metimos en la instalación, comprobaréis que os fallará con el mensaje

kinit: KDC reply did not match expectations while getting initial credentials

Este es el típico error que sucede frecuentemente y hemos querido reproducir en este post, esto es debido a que cuando nos preguntó el reino lo metimos en minúsculas para reproducir este típico error, basta con editar /etc/krb5.conf y ponerlo en mayúsculas tanto en default_realm como en los reinos, ademas de añadir en la parte inferior en la sección

[domain_realm]

pruebas.local = PRUEBAS.LOCAL

.pruebas.local = PRUEBAS.LOCAL

Claro está con vuestro dominio

Una vez puesto correctamente obtendremos

Authenticated to Kerberos v5

Teniendo el ticket unimos nuestra máquina al dominio, en la OU que queramos y con vuestro dominio, en nuestro caso hemos creado una OU llamada Linux Computers

realm join pruebas.local –computer-ou="ou=Linux Computers,dc=pruebas,dc=local" -U usuarioadministradordominio

y obtendremos

* Successfully enrolled machine in realm

Ya tenemos nuestra máquina unida al dominio, ahora vamos a montar los perfiles móviles, para ello primero instalamos

apt install smbclient gvfs-fuse gvfs-backends gvfs-bin cifs-utils libpam-mount

Una vez instalado editamos /etc/sssd/sssd.conf

nano /etc/sssd/sssd.conf

y ponemos la linea siguiente en False quedando así

use_fully_qualified_names = False

Editamos lo siguiente

nano /etc/security/pam_mount.conf.xml

y debajo de

<!– Volume definitions –>

Montamos el perfil poniendo la ubicación donde tengamos dichos perfiles de usuario

<volume user="*" fstype="cifs" server="servidor" path="/%(USER)" mountpoint="/home/%(USER)" options="sec=ntlm,mfsymlinks,nodev,nosuid" />

Todo el proceso de unión al dominio y montaje del perfil móvil en el /home del usuario se puede hacer mediante scripts, ya que por ejemplo es muy útil cuando tienes una plataforma de escritorios virtuales lanzando dicho script de manera automática en el último paso de la creación del escritorio desde el broker.

TL.

Gracias por leer nuestros posts.

Preguntas Frecuentes

Al integrar Linux con Active Directory, los administradores pueden gestionar usuarios y permisos de forma centralizada, aplicar políticas de seguridad y facilitar el acceso con credenciales únicas (Single Sign-On).

Algunos comandos útiles son:

- realm list → Para verificar el estado de la unión al dominio.

- id usuario@dominio.com → Para comprobar si el usuario del dominio se reconoce en el sistema.

- getent passwd usuario → Para verificar si el usuario tiene una cuenta en el sistema

- Fallo en la autenticación: Verificar el reloj del sistema con ntpdate para evitar desincronización con el servidor AD.

- Error en la resolución de nombres: Asegurarse de que /etc/resolv.conf apunta al DNS del dominio.

- Usuarios de dominio no reconocidos: Revisar la configuración de sssd.conf y reiniciar el servicio con systemctl restart sssd.

Para verificar que Kerberos funciona correctamente, se puede usar el comando:

klist mostrará el ticket de sesión activo.